OS X Server: Så här konfigurerar du RADIUS Server Trust i Konfigurationsprofiler när du använder TLS, TTLS eller PEAP

Den här artikeln förklarar hur du ställer in förtroende korrekt när du använder konfigurationsprofiler.

I OS X används konfigurationsprofiler för att konfigurera en klient att ansluta sig till 802.1x-skyddade nätverk. Om konfigurationsprofilen inte korrekt konfigurerar förtroende för RADIUS-servrarna för EAP-typer som upprättar en säker tunnel (TLS, TTLS, PEAP) kan du se något av följande problem:

Oförmåga att ansluta automatiskt

Misslyckad autentisering

Roaming till nya åtkomstpunkter fungerar inte

Innan du kan konfigurera förtroende ordentligt måste du veta vilka certifikat som presenteras av RADIUS-servern under autentiseringen. Om du redan har dessa certifikat, går du vidare till steg 13.

EAPOL-loggar visar certifikaten som presenteras av RADIUS-servern. För att aktivera EAPOL-loggar i Mac OS X använder du följande kommando i Terminal:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1När du har aktiverat EAPOL-loggar ansluter du manuellt till det 802.1x-skyddade nätverket. Du bör uppmanas att lita på RADIUS-servercertifikatet. Lita på att autentiseringscertifikatet slutförs.

Leta upp EAPOL-loggarna.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

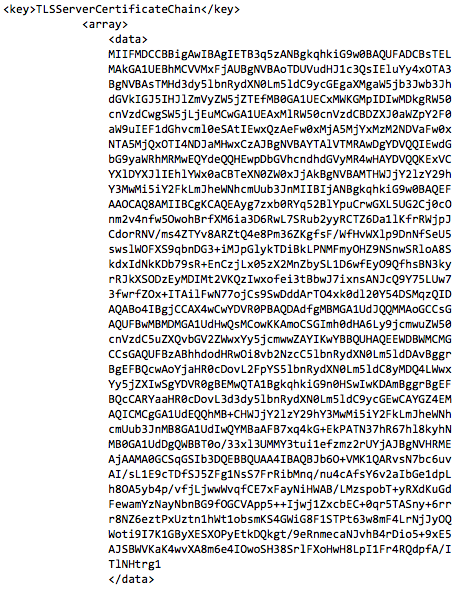

Öppna eapolclient.enX.log i Console och leta reda på en nyckel som heter TLSServerCertificateChain. Det ska se ut så här:

Textblocket mellan och är ett certifikat. Kopiera textblocket och klistra sedan in det i en textredigerare. Se till att din textredigerare är konfigurerad för att spara vanliga textfiler.

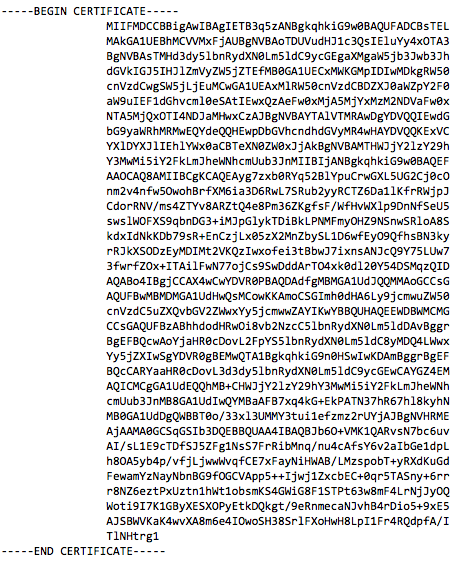

Lägg till ett sidhuvud för

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Spara filen med filtillägget .pem.

Öppna appen Nyckelhanterare i mappen Verktyg.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Dra antingen .pem-filen du skapade till din nya nyckelring eller välj Arkiv > Importera objekt och välj .pem-filen du skapade tidigare. Importera filen till den nyckelring du väljer.

Upprepa stegen ovan för varje certifikat i TLSCertificateChain-arrayen. Du kommer sannolikt att ha fler än ett certifikat.

Inspektera varje certifikat som importerades så att du vet vad det är. Som minimum bör du ha ett rotcertifikat och ett RADIUS-servercertifikat. Du kan även ha ett mellanliggande certifikat. Du måste inkludera alla rot- och mellanliggande certifikat som presenteras av RADIUS-servern i certifikatets nyttolast i din konfigurationsprofil. Det är valfritt att inkludera RADIUS-servercertifikaten om du inkluderar dina RADIUS-servernamn i avsnittet Trusted Server Certificate Names i nätverkets nyttolast. Annars inkluderar du även RADIUS-servercertifikaten i profilen.

När du väl vet vilka certifikat som presenteras av RADIUS-servern kan du exportera dem som .cer-filer från Nyckelring och lägga till dem i konfigurationsprofilen. Lägg till vart och ett av rot- och de mellanliggande certifikaten i certifikatens nyttolast i din konfigurationsprofil. Du kan också lägga till RADIUS-servercertifikaten om det behövs.

Leta reda på avsnittet Trust i nätverkets nyttolast och markera de certifikat du just lade till som betrodda. Se till att du inte markerar några andra certifikat som också kan finnas i certifikatets nyttolast som betrodda, annars misslyckas autentiseringen. Se till att endast markera de certifikat som faktiskt presenteras av din RADIUS-server som betrodda.

Lägg sedan till namnen på dina RADIUS-servrar i avsnittet Trusted Server Certificate Names. Det krävs att du använder det exakta namnet (inklusive skiftläge) som visas som det vanliga namnet på ditt RADIUS-servercertifikat. Om exempelvis det vanliga namnet på ditt RADIUS-servercertifikat är TEST.example.com, måste du se till att matcha skiftläget som används i certifikatet. Värdet "test.example.com" skulle inte vara giltigt, men "TEST.example.com" skulle vara det. Du måste lägga till en ny post för var och en av dina RADIUS-servrar. Du kan också använda ett jokertecken för värdnamnet. Till exempel skulle *.example.com göra att alla RADIUS-servrar på domänen example.com är betrodda.

Om du tidigare aktiverat eapol-loggar kan du inaktivera loggningen med följande kommando:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Om du inte är säker på om förtroende är korrekt konfigurerat kan du kontrollera /var/log/system.log. Öppna system.log in Console och filtrera på "eapolclient" för att se alla meddelanden relaterade till eapolclient-processen. Ett typiskt förtroendefel ser ut så här:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): servercertifikat ej betrodd status 3 0