OS X Server: como configurar a Confiança do servidor RADIUS nos Perfis de configuração através do TLS, TTLS ou PEAP

Este artigo explica como definir a confiança corretamente através dos perfis de configuração.

No OS X, os perfis de configuração são utilizados para configurar um cliente para aceder a redes protegidas 802.1x. Se o perfil de configuração não configurar corretamente a confiança nos servidores RADIUS para os tipos EAP que estabelecem um túnel seguro (TLS, TTLS, PEAP), poderá ocorrer um dos seguintes problemas:

impossibilidade de aceder automaticamente

falha de autenticação

o roaming para novos pontos de acesso não funciona

Antes de poder configurar a confiança corretamente, tem de saber que certificados são apresentados pelo servidor RADIUS durante a autenticação. Se já tiver estes certificados, avance para o passo 13.

Os registos EAPOL apresentam os certificados apresentados pelo servidor RADIUS. Para ativar os registos EAPOL no Mac OS X, utilize o seguinte comando no Terminal:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Depois de ativar os registos EAPOL, ligue manualmente à rede protegida 802.1x. Deverá ser-lhe pedido para confiar no certificado do servidor RADIUS. Confie no certificado para que a autenticação seja concluída.

Localize os registos EAPOL.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

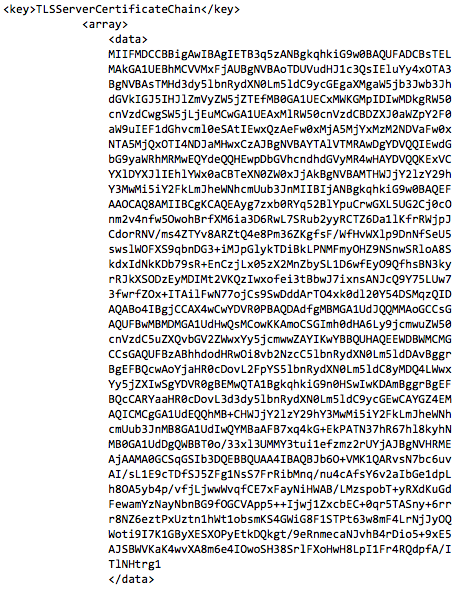

Abra o eapolclient.enX.log na Consola e localize uma chave denominada TLSServerCertificateChain. Deve ter o seguinte aspeto:

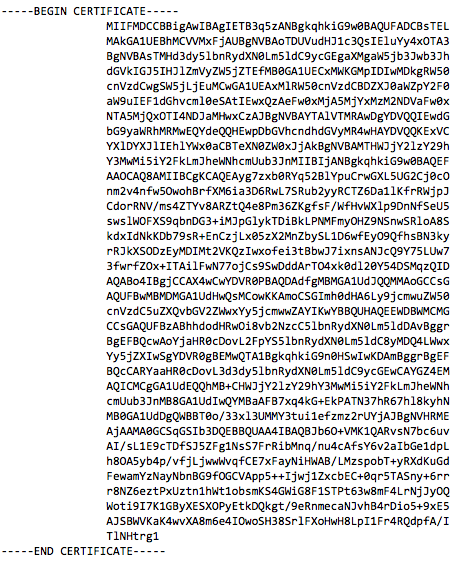

O bloco de texto entre e é um certificado. Copie o bloco de texto e, em seguida, cole-o num editor de texto. Certifique-se de que o editor de texto está configurado para guardar ficheiros de texto simples.

Adicione um cabeçalho de

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Guarde o ficheiro com a extensão .pem.

Abra a app Acesso a Porta-chaves na pasta Utilitários.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Arraste o ficheiro .pem que criou para o novo porta-chaves ou selecione Ficheiro > Importar elementos e selecione o ficheiro .pem que criou anteriormente. Importe o ficheiro para o porta-chaves à sua escolha.

Repita os passos acima para cada certificado na matriz TLSCertificateChain. Provavelmente, terá mais do que um certificado.

Inspecione cada certificado que foi importado para que saiba qual deles é. No mínimo, deve ter um certificado raiz e um certificado de servidor RADIUS. Também poderá ter um certificado intermédio. Tem de incluir todos os certificados raiz e intermédios apresentados pelo servidor RADIUS na entidade Certificados no perfil de configuração. A inclusão dos certificados do servidor RADIUS é opcional se incluir os nomes dos servidores RADIUS na secção Nomes de Certificados do Servidor Fidedignos da entidade Rede. Caso contrário, inclua também os certificados do servidor RADIUS no perfil.

Assim que souber que certificados são apresentados pelo servidor RADIUS, pode exportá-los como ficheiros .cer do Porta-chaves e adicioná-los ao perfil de configuração. Adicione os certificados raiz e intermédios à entidade Certificados no perfil de configuração. Também pode adicionar os certificados do servidor RADIUS, se necessário.

Na entidade Rede, localize a secção Confiança e marque os certificados que acabou de adicionar como fidedignos. Certifique-se de que não marca outros certificados que também possam estar na entidade Certificados como fidedignos. Caso contrário, a autenticação irá falhar. Certifique-se de que marca apenas os certificados realmente apresentados pelo servidor RADIUS como fidedignos.

Em seguida, adicione os nomes dos servidores RADIUS à secção Nomes de Certificados do Servidor Fidedignos. É necessário que utilize o nome exato (incluindo maiúsculas e minúsculas) que aparece como nome comum do certificado do servidor RADIUS. Por exemplo, se o nome comum do certificado do servidor RADIUS for TEST.example.com, deve certificar-se de que as maiúsculas e as minúsculas correspondem ao certificado. O valor "test.example.com" não seria válido, mas "TEST.example.com" seria. Tem de adicionar uma nova entrada para cada um dos servidores RADIUS. Também pode utilizar um carácter de substituição para o nome de host. Por exemplo, *.example.com iria fazer com que todos os servidores RADIUS no domínio example.com fossem considerados fidedignos.

Se tiver ativado os registos eapol anteriormente, pode desativar o registo com o seguinte comando:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Se não tiver a certeza se a confiança está configurada corretamente, pode verificar /var/log/system.log. Abra o system.log na Consola e filtre por "eapolclient" para ver todas as mensagens relacionadas com o processo eapolclient. Um erro de confiança típico tem o seguinte aspeto:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): estado do certificado do servidor não fidedigno 3 0