Pedir um certificado a uma autoridade de certificação da Microsoft

Saiba como utilizar o DCE/RPC e a entidade de perfil de certificado do Active Directory para pedir um certificado.

Com o OS X Mountain Lion e posterior, pode utilizar o protocolo DCE/RPC. Com o DCE/RPC, não precisa de uma autoridade de certificação (AC) compatível com a Web. O DCE/RPC também oferece mais flexibilidade quando seleciona o modelo que cria o certificado.

O OS X Mountain Lion e posterior suporta os perfis de certificado do Active Directory (AD) na IU da Web do Gestor de perfis. Pode implementar perfis de certificado do AD de utilizador ou computador em dispositivos de cliente automaticamente ou através de descarga manual.

Saiba mais sobre a renovação de certificados com base no perfil no macOS.

Requisitos de sistema e rede

Um domínio válido do AD

Uma AC dos Serviços de certificados do Microsoft Active Directory funcional

Um sistema de cliente OS X Mountain Lion ou posterior ligado ao AD

Implementação de perfis

O OS X Mountain Lion e posterior suporta os perfis de configuração. Pode utilizar perfis para definir muitas definições do sistema e da conta.

Pode atribuir perfis aos clientes do macOS de diversas formas. O principal método de atribuição é através do Gestor de perfis do macOS Server. No OS X Mountain Lion ou posterior, pode utilizar outros métodos. Pode fazer duplo clique num ficheiro .mobileconfig no Finder ou utilizar um servidor de gestão de dispositivos móveis (MDM, Mobile Device Management) de terceiros.

Detalhes de entidade

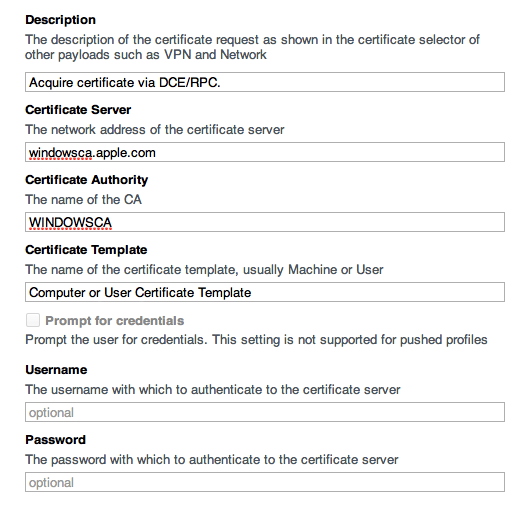

A interface do Gestor de perfis que lhe permite definir uma entidade de certificado do AD contém os campos mostrados abaixo.

Descrição: introduza uma breve descrição da entidade do perfil.

Servidor de certificados: forneça o nome de host completamente qualificado da sua AC. Não escreva "http://" antes do nome do host.

Autoridade de certificação: forneça o nome abreviado da sua AC. É possível determinar este valor a partir do CN da entrada AD: CN=, CN=Autoridades de certificação, CN=Serviços de chave pública, CN=Serviços, CN=Configuração

Modelo de certificado: introduza o modelo de certificado que pretende no seu ambiente. O valor predefinido do certificado de utilizador é User. O valor predefinido do certificado de computador é Machine.

Limite de notificação de expiração de certificado: este é o valor de número inteiro que define o número de dias antes de expirar o certificado e antes de o macOS apresentar uma notificação de expiração. O valor deve ser superior a 14 e inferior à duração máxima do certificado em dias.

Tamanho da chave RSA: este é o valor de número inteiro para o tamanho da chave privada que assina o pedido de assinatura de certificado (CSR). Os valores possíveis incluem 1024, 2048, 4096, etc. O modelo escolhido, que é definido na sua AC, ajuda a definir o valor do tamanho da chave a utilizar.

Pedido de credenciais: para os certificados de computador, ignore esta opção. Para os certificados de utilizador, esta definição só se aplica se selecionar a descarga manual para a atribuição de perfis. Quando o perfil é instalado, é pedido ao utilizador que forneça as credenciais.

Nome de utilizador: para os certificados de computador, ignore este campo. Para os certificados de utilizador, o campo é facultativo. Pode introduzir um nome de utilizador do AD como base do certificado pedido.

Palavra-passe: para os certificados de computador, ignore este campo. Para os certificados de utilizador, escreva a palavra-passe associada ao nome de utilizador do AD, se tiver introduzido algum.

Pedir um certificado de computador

Certifique-se de que está a utilizar o macOS Server com o serviço do Gestor de perfis ativado para a Gestão de dispositivos e com ligação ao AD.

Utilizar uma combinação de perfil de certificado do AD suportada

Apenas certificado de computador/máquina, atribuído automaticamente a um cliente do OS X Mountain Lion ou posterior

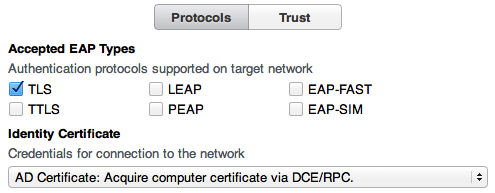

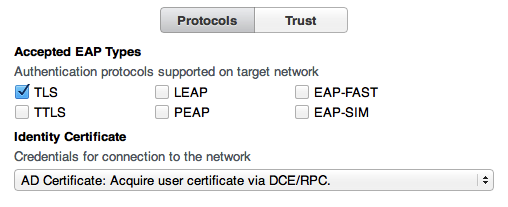

Certificado integrado num perfil de Rede para autenticação EAP-TLS 802.1x

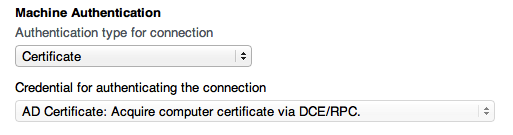

Certificado integrado num perfil de VPN para autenticação de certificado com base na máquina

Certificado integrado nos perfis de Rede/EAP-TLS e VPN

Implementar uma entidade do Gestor de perfis

Associe o cliente do OS X Mountain Lion ou posterior ao AD. Pode utilizar um perfil, a GUI no cliente ou a CLI no cliente para associar o cliente.

Instale o certificado da AC emissora ou de outra AC no cliente para ter uma cadeia de autorização completa. Também pode utilizar um perfil para a respetiva instalação.

Opte por atribuir o perfil de certificado do AD por push automático ou por descarga manual para perfil de dispositivo ou perfil de grupo de dispositivos.

Se optar pelo push automático, pode utilizar a Gestão de dispositivos do Gestor de perfis do macOS Server para registar o cliente.

Defina a entidade de certificado do AD para um dispositivo ou grupo de dispositivos registado. Para as descrições de campo de entidade, consulte a secção Detalhes de entidade acima.

Pode definir uma entidade de rede para TLS com fios ou sem fios para o mesmo perfil de dispositivo ou perfil de grupo de dispositivos. Selecione a entidade de certificado do AD configurada como a credencial. Pode definir uma entidade para Wi-Fi ou Ethernet.

Defina um perfil de VPN IPSec (Cisco) através de um dispositivo ou grupo de dispositivos. Selecione a entidade de certificado do AD configurada como a credencial.

A autenticação de máquina com base no certificado é suportada apenas para túneis de VPN IPSec. Outros tipos de VPN requerem métodos de autenticação diferentes.

Pode preencher o campo do nome da conta com uma cadeia de marcadores de posição.

Guarde o perfil. Com o push automático, o perfil é implementado no computador registado através da rede. O certificado do AD utiliza as credenciais do AD do computador para preencher o CSR.

Se utilizar a descarga manual, ligue-se ao portal de utilizadores do Gestor de perfis a partir do cliente.

Instale o perfil de dispositivo ou o perfil de grupo de dispositivos disponível.

Certifique-se de que a nova chave privada e o certificado estão agora no porta-chaves do Sistema no cliente.

Pode implementar um perfil de dispositivo que combina entidades de Certificado, Diretório, Certificado do AD, Rede (TLS) e VPN. O cliente processa as entidades na devida ordem para garantir que todas as ações de entidade são concluídas com êxito.

Pedir um certificado de utilizador

Certifique-se de que está a utilizar o macOS Server com o serviço do Gestor de perfis ativado para a Gestão de dispositivos e com ligação ao AD.

Utilizar uma combinação de perfil de certificado do AD suportada

Apenas certificado de utilizador, atribuído automaticamente a clientes do OS X Mountain Lion ou posterior

Certificado integrado no perfil de Rede para autenticação EAP-TLS 802.1x

Implementar uma entidade do Gestor de perfis

Associe o cliente ao AD. Pode utilizar um perfil, a GUI no cliente ou a CLI no cliente para associar o cliente.

Ative a criação de contas móveis do Active Directory no cliente em conformidade com a política do seu ambiente. Pode ativar esta funcionalidade com um perfil (Mobilidade), uma GUI no cliente ou uma linha de comandos do cliente, como esta:

sudo dconfigad -mobile enableInstale o certificado da AC emissora ou de outra AC no cliente para ter uma cadeia de autorização completa. Também pode utilizar um perfil para a respetiva instalação.

Opte por atribuir o perfil de certificado do AD por push automático ou por descarga manual para perfil de utilizador do AD ou perfil de grupo de dispositivos. Tem de conceder o acesso do serviço do Gestor de perfis ao utilizador ou grupo.

Se optar pelo push automático, pode utilizar a Gestão de dispositivos do Gestor de perfis do macOS Server para registar o cliente. Associe o computador de cliente ao utilizador do AD mencionado acima.

Defina a entidade de certificado do AD para o mesmo perfil de utilizador do AD ou perfil de grupo. Para descrições de campo de entidade, consulte Detalhes de entidade.

Pode definir uma entidade de rede para TLS com fios ou sem fios para o mesmo perfil de utilizador do AD ou perfil de grupo. Selecione a entidade de certificado do AD configurada como a credencial. Pode definir a entidade para Wi-Fi ou Ethernet.

Inicie sessão no cliente com a mesma conta de utilizador do AD que tenha acesso ao serviço do Gestor de perfis. Com o push automático, o início de sessão atribui-lhe o ticket de atribuição de ticket (TGT) Kerberos necessário. O TGT serve de modelo de identidade para o certificado de utilizador pedido.

Se utilizar a descarga manual, ligue-se ao portal de utilizadores do Gestor de perfis.

Instale o perfil de utilizador ou o perfil de grupo disponível.

Se lhe for solicitado, introduza o nome de utilizador e a palavra-passe.

Inicie o Acesso a Porta-chaves. Certifique-se de que o porta-chaves de início de sessão contém uma chave privada e o certificado de utilizador emitido pela AC da Microsoft.

Pode implementar um perfil de utilizador que combina Certificado, Certificado do AD e Rede (TLS). Os clientes que utilizem o OS X Mountain Lion ou posterior processam as entidades na ordem correta para que cada ação de entidade ocorra com êxito.

As informações sobre os produtos não fabricados pela Apple ou os sites independentes não controlados ou testados pela Apple são disponibilizadas sem recomendações nem aprovação. A Apple não assume qualquer responsabilidade no que diz respeito à seleção, ao desempenho ou à utilização dos sites ou produtos de terceiros. A Apple não garante a precisão nem a fiabilidade dos sites de terceiros. Contacte o fornecedor para obter mais informações.