Solicitar um certificado de uma Autoridade de Certificação da Microsoft

Saiba como usar DCE/RPC e o conteúdo do perfil do Certificado do Active Directory para solicitar um certificado.

Com o OS X Mountain Lion e posterior, é possível usar o protocolo DCE/RPC. O DCE/RPC dispensa a necessidade de uma autoridade de certificação (CA) habilitada para web. Ele também oferece mais flexibilidade para escolher um modelo ao criar o certificado.

O OS X Mountain Lion e versões posteriores oferecem suporte a perfis do Certificado do Active Directory (AD) na interface de usuário na web do Gerenciador de Perfil. É possível implantar perfis de certificado do AD para o computador ou para o usuário nos dispositivos dos clientes de forma automática ou fazendo download manualmente.

Saiba mais sobre a renovação de certificados baseada em perfis no macOS.

Requisitos de rede e sistema

Um domínio válido do AD

Um Microsoft AD Certificate Services CA válido

Um sistema cliente do OS X Mountain Lion ou posterior vinculado ao AD

Implantação de perfil

Perfis de configuração de suporte a OS X Mountain Lion e versões posteriores. É possível usar perfis para definir diversos ajustes de sistema e conta.

Há várias maneiras de atribuir perfis para clientes macOS. O principal método é usando o Gerenciador de Perfis do macOS Server. No OS X Mountain Lion ou posterior, você pode usar alguns outros métodos. Você pode clicar duas vezes em um arquivo .mobileconfig no Finder ou usar um servidor de Gerenciamento de dispositivos móveis (MDM) de terceiros.

Detalhes de conteúdo

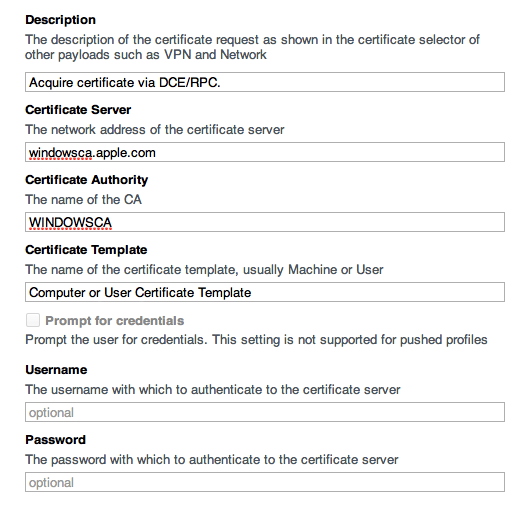

A interface do Gerenciador de Perfis que permite definir o conteúdo de um certificado AD contém os campos mostrados abaixo.

Descrição: insira uma breve descrição do conteúdo do perfil.

Servidor do certificado: digite o nome de host totalmente qualificado da CA. Não digite "http://" antes do nome do host.

Autoridade de certificação: insira o nome abreviado da CA. Esse valor pode ser determinado pelo CN da entrada do AD: CN=, CN=Autoridades de certificação, CN=Serviços de chave pública, CN=Serviços, CN=Configuração,

Modelo de certificado: insira o modelo de certificado desejado no seu ambiente. O valor padrão para o certificado de usuário é Usuário. O valor padrão para o certificado do computador é Máquina.

Limite de notificação de expiração do certificado: é o valor inteiro que define o número de dias antes da expiração do certificado. O macOS exibe uma notificação de expiração. O valor deve ser maior do que 14 e menor que o prazo máximo do certificado em dias.

Tamanho de chave RSA: é o valor inteiro do tamanho da chave privada que assina a solicitação de assinatura de certificado (CSR). Valores possíveis incluem 1024, 2048, 4096 e assim por diante. O modelo escolhido, que é definido na CA, ajuda a definir o valor do tamanho da chave a ser usado.

Solicitar credenciais: desconsidere esta opção para certificados de computador. Para certificados de usuário, esse ajuste se aplica somente se você selecionar Download Manual para a atribuição de perfil. Quando o perfil for instalado, o usuário será solicitado a fornecer credenciais.

Nome de usuário: desconsidere este campo para certificados de computador. Para certificados de usuário, o campo é opcional. Você pode inserir um nome de usuário do AD como base para o certificado solicitado.

Senha: desconsidere este campo para certificados de computador. Para certificados de usuário, digite a senha associada ao nome de usuário do AD, caso você tenha inserido uma.

Solicitar um certificado de computador

Verifique se você está usando o macOS Server com o serviço Gerenciador de Perfis ativado para o Gerenciamento de dispositivos e vinculado ao AD.

Use uma combinação de perfil do certificado do AD compatível

Somente certificado de computador/máquina, entregues automaticamente para um cliente OS X Mountain Lion ou posterior

Certificado integrado a um perfil Rede para a autenticação EAP-TLS 802.1x

Certificado integrado a um perfil VPN para a autenticação de certificado com base em máquina

Certificado integrado aos perfis Rede/EAP-TLS e VPN

Implantar conteúdo de Gerenciador de Perfis

Vincule o cliente OS X Mountain Lion ou posterior ao AD. Para vincular o cliente, você pode usar um perfil, GUI no cliente ou CLI no cliente.

Instale o certificado da CA emissora ou de outra CA no cliente para que ele tenha uma cadeia de confiança total. Você também pode usar um perfil para fazer a instalação.

Escolha atribuir o perfil do certificado do AD por Push automático ou Download manual para o perfil do dispositivo ou grupo de dispositivos.

Se você escolher Push automático, é possível usar o Gerenciamento de dispositivos do Gerenciador de Perfis do macOS Server para inscrever o cliente.

Defina o conteúdo do certificado do AD para um dispositivo ou grupo de dispositivos registrados. Para obter as descrições do conteúdo do campo, consulte a seção "Detalhes de conteúdo" acima.

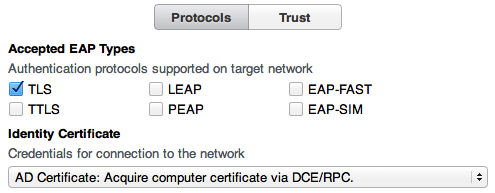

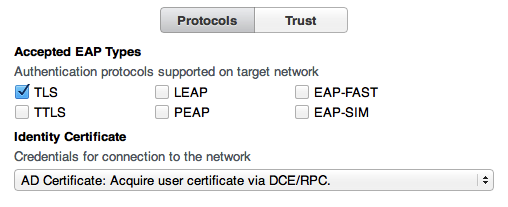

É possível definir o conteúdo de uma rede para TLS com ou sem fio para o mesmo perfil de dispositivo ou grupo de dispositivos. Selecione como credencial o conteúdo do certificado do AD configurado. Você pode definir o conteúdo para Wi-Fi ou Ethernet.

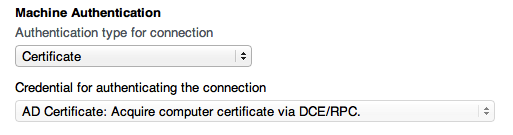

Defina um perfil IPSec (Cisco) VPN pelo dispositivo ou grupo de dispositivos. Selecione como credencial o conteúdo do certificado do AD configurado.

A autenticação de máquinas baseada em certificado só é compatível para túneis IPSec (Cisco) VPN. Outros tipos de VPN exigem diferentes métodos de autenticação.

O campo do nome de conta pode ser preenchido com uma cadeia de caracteres.

Salve o perfil. Com o Push automático, o perfil é implantado no computador inscrito pela rede. O certificado do AD usa as credenciais do computador AD para preencher o CSR.

Se você usar o Download manual, conecte-se ao portal de usuário do Gerenciador de Perfis pelo cliente.

Instale o perfil de dispositivo ou grupo de dispositivos disponível.

Verifique se a nova chave privada e o certificado agora estão nas chaves do sistema no cliente.

Você pode implantar um perfil de dispositivo que combine conteúdos de Certificado, Diretório, Certificado do AD, Rede (TLS) e VPN. O cliente processa os conteúdos na ordem apropriada para que cada ação do conteúdo seja bem-sucedida.

Solicitar um certificado de usuário

Verifique se você está usando o macOS Server com o serviço Gerenciador de Perfis ativado para o Gerenciamento de dispositivos e vinculado ao AD.

Use uma combinação de perfil do certificado do AD compatível

Somente certificado de usuário, atribuído automaticamente aos clientes no OS X Mountain Lion ou posterior

Certificado integrado ao perfil Rede para a autenticação EAP-TLS 802.1x

Implantar conteúdo de Gerenciador de Perfis

Vincule o cliente ao AD. Para vincular o cliente, você pode usar um perfil, GUI no cliente ou CLI no cliente.

Habilite a criação de conta móvel do AD no cliente, de acordo com a política do seu ambiente. Você pode ativar esse recurso com um perfil (Mobility), GUI no cliente ou linha de comando do cliente da seguinte forma:

sudo dsconfigad -mobile enableInstale o certificado da CA emissora ou de outra CA no cliente para que ele tenha uma cadeia de confiança total. Você também pode usar um perfil para fazer a instalação.

Escolha atribuir o perfil do certificado do AD por Push automático ou Download manual para o perfil do usuário ou grupo de usuários do AD. Você deve conceder acesso ao serviço Gerenciador de Perfis para o usuário ou grupo.

Se você escolher Push automático, é possível usar o Gerenciamento de dispositivos do Gerenciador de Perfis do macOS Server para inscrever o cliente. Associe o computador do cliente com o usuário do AD mencionado acima.

Defina o conteúdo do certificado do AD para o mesmo perfil de usuário ou grupo do AD. Para obter as descrições do conteúdo do campo, consulte Detalhes de conteúdo.

Você pode definir o conteúdo de uma rede para TLS com ou sem fio para o mesmo perfil de usuário ou grupo do AD. Selecione como credencial o conteúdo do certificado do AD configurado. Você pode definir o conteúdo para Wi-Fi ou Ethernet.

Inicie uma sessão para o cliente com a conta de usuário do AD que tenha acesso ao serviço Gerenciador de Perfis. Com o Push automático, o início de sessão fornece o Ticket Granting Ticket (TGT) do Kerberos necessário. O TGT serve como modelo de identidade para o certificado de usuário solicitado.

Se você usar o Download manual, conecte-se ao portal de usuário do Gerenciador de Perfis.

Instale o perfil de usuário ou grupo disponível.

Se solicitado, insira o nome de usuário e a senha.

Inicie o Acesso às Chaves. Verifique se as chaves de início de sessão contêm uma chave privada e um certificado de usuário emitidos pela Microsoft CA.

Você pode implantar um perfil de usuário que combine Certificado, Certificado do AD e Rede (TLS). Os clientes com OS X Mountain Lion ou posterior processam os conteúdos na ordem correta, para que cada ação de conteúdo seja bem-sucedida.

As informações sobre produtos não fabricados pela Apple, ou sites independentes não controlados nem testados pela Apple, são fornecidas sem recomendação ou endosso. A Apple não assume responsabilidade alguma com relação à escolha, ao desempenho ou ao uso de sites ou produtos de terceiros. A Apple não garante a precisão nem a confiabilidade de sites de terceiros. Entre em contato com o fornecedor para obter mais informações.