Jak zażądać certyfikatu od urzędu certyfikacji firmy Microsoft

Dowiedz się, jak zażądać certyfikatu przy użyciu protokołu DCE/RPC i pakietu danych profilu Active Directory Certificate.

W systemie OS X Mountain Lion i nowszych można używać protokołu DCE/RPC, który pozwala obejść konieczność korzystania z internetowego urzędu certyfikacji. Zapewnia też większą elastyczność w kwestii wyboru szablonu certyfikatu używanego do wystawiania certyfikatu.

System OS X Mountain Lion i nowsze wersje oferują pełną obsługę profilów Active Directory Certificate (certyfikat usługi Active Directory) w interfejsie użytkownika programu Profile Manager. Profile certyfikatów usługi Active Directory dla komputerów lub użytkowników można wdrażać automatycznie lub pobierając je ręcznie.

Dowiedz się więcej na temat odnawiania certyfikatów opartych na profilu w systemie macOS.

Wymagania sieciowe i systemowe

Prawidłowa domena usługi AD

Działający urząd certyfikacji usług certyfikatów AD firmy Microsoft

Komputer kliencki z systemem OS X Mountain Lion lub nowszym powiązany z usługą AD

Wdrożenie profilu

System OS X Mountain Lion i nowsze obsługują profile konfiguracji. Wiele ustawień systemowych i ustawień kont można definiować za pomocą profilów.

Istnieją różne metody dostarczania profilów do komputerów klienckich z systemem OS X. Główna metodą dostarczana profilów jest narzędzie Profile Manager systemu macOS Server. Do instalowania profilów na komputerach klienckich z systemem OS X Mountain Lion lub nowszym można używać innych metod, takich jak dwukrotne kliknięcie pliku mobileconfig w Finderze lub użycie serwera pakietu Mobile Device Management (MDM) innej firmy.

Szczegóły pakietu danych

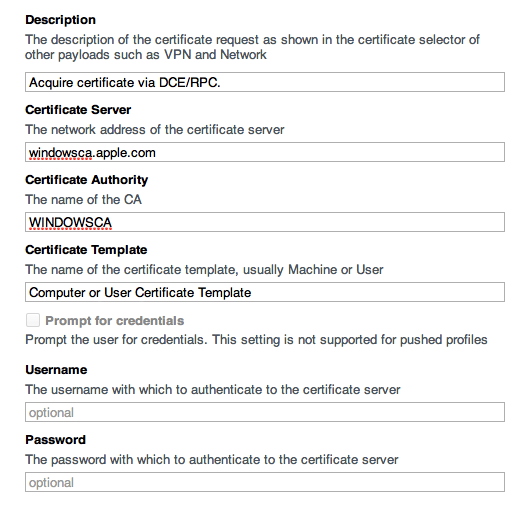

Interfejs programu Profile Manager służący do definiowania pakietu danych AD Certificate (Certyfikat usługi Active Directory) zawiera następujące pola.

Description (Opis): należy podać krótki opis pakietu danych profilu.

Certificate Server (Serwer certyfikatów): należy podać w pełni kwalifikowaną nazwę urzędu certyfikacji. Nazwy hosta nie należy poprzedzać ciągiem „http://”.

Certificate Authority (Urząd certyfikacji): należy podać krótką nazwę urzędu certyfikacji. Tę wartość można określić na podstawie nazwy powszechnej wpisu usługi AD: CN =, CN=Certification Authorities, CN=Public Key Services, CN=Services, CN=Configuration,

Certificate Template (Szablon certyfikatu): należy podać żądany szablon certyfikatu w danym środowisku. Domyślna wartość certyfikatu użytkownika to „User” (Użytkownik). Domyślna wartość certyfikatu komputera to „Machine” (Komputer).

Certificate Expiration Notification Threshold (Próg powiadomienia o wygaśnięciu certyfikatu): wartość określająca liczbę dni pozostałych do wygaśnięcia certyfikatu i wyświetlenia powiadomienia o wygaśnięciu przez system macOS. Wartość musi być większa niż 14 i mniejsza niż maksymalna ważność certyfikatu liczona w dniach.

RSA Key Size (Rozmiar klucza RSA): wartość oznaczająca rozmiar prywatnego klucza używanego do podpisania żądania podpisania certyfikatu (CSR). Możliwe wartości to 1024, 2048, 4096 itp. Wybrany szablon, zdefiniowany w urzędzie certyfikacji, pomaga określić wartość rozmiaru klucza.

Prompt for credentials (Pytaj o poświadczenie): tę opcję należy zignorować w przypadku certyfikatów komputera. W przypadku certyfikatów użytkownika to ustawienie ma zastosowanie tylko wtedy, gdy jako metodę dostarczania profilu wybrano opcję Manual Download (Ręczne pobieranie). Użytkownik będzie monitowany o poświadczenia podczas instalowania profilu.

User name (Nazwa użytkownika): to pole należy zignorować w przypadku certyfikatów komputera. W przypadku certyfikatów użytkownika to pole jest opcjonalne. Nazwę użytkownika usługi AD można podać jako podstawę żądanego certyfikatu.

Password (Hasło): to pole należy zignorować w przypadku certyfikatów komputera. W przypadku certyfikatów użytkownika należy wpisać hasło skojarzone z nazwą użytkownika usługi AD (jeśli została podana).

Żądanie certyfikatu komputera

Upewnij się, że korzystasz z systemu macOS Server z włączoną usługą Profile Manager dla funkcji Device Management (Zarządzanie urządzeniami) i powiązanego z usługą AD.

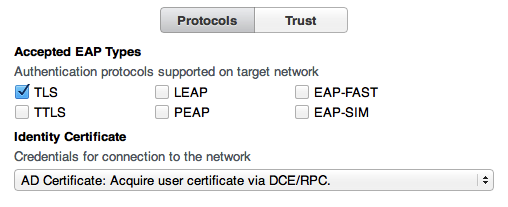

Należy użyć obsługiwanej kombinacji profilu AD Certificate

Tylko certyfikat komputera, automatycznie dostarczany na komputery klienckie z systemem OS X Mountain Lion lub nowszym

Certyfikat zintegrowany z profilem Network (Sieć) na potrzeby uwierzytelniania EAP-TLS 802.1x

Certyfikat zintegrowany z profilem VPN na potrzeby uwierzytelniania na podstawie certyfikatu komputera

Certyfikat zintegrowany z profilami Network/EAP-TLS (Sieć/EAP-TLS) i VPN

Wdrażanie pakietu danych programu Profile Manager

Utwórz powiązanie komputera klienckiego z systemem OS X Mountain Lion lub nowszym z usługą AD. To powiązanie można utworzyć za pomocą profilu, graficznego interfejsu użytkownika na komputerze klienckim lub interfejsu wiersza poleceń na komputerze klienckim.

Zainstaluj certyfikat wystawiającego urzędu certyfikacji lub innego urzędu certyfikacji na komputerze klienckim, tak aby miał on kompletny łańcuch zaufania. Do przeprowadzenia instalacji można też użyć profilu.

Określ metodę dostarczania profilu certyfikatu usługi AD Certificate — Automatic Push (Automatyczna metoda „push”) lub Manual Download (Ręczne pobieranie) — dla profilu urządzenia lub grupy urządzeń.

Jeśli wybraną metodą dostarczania profilu jest automatyczna metoda „push”, zarejestruj komputer kliencki przy użyciu funkcji Device Management (Zarządzanie urządzeniami) programu Profile Manager w systemie macOS Server.

Zdefiniuj pakiet danych certyfikatu usługi AD dla zarejestrowanego urządzenia lub grupy urządzeń. Skorzystaj z opisów pól pakietu danych przedstawionych powyżej.

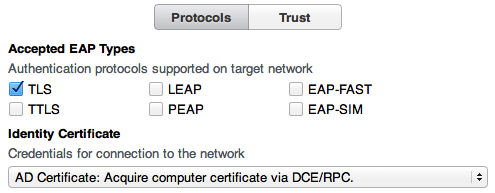

Możesz zdefiniować pakiet danych Network (Sieć) na potrzeby protokołu TLS dostępu przewodowego lub bezprzewodowego dla tego samego profilu urządzenia lub grupy urządzeń. Jako poświadczenia wybierz skonfigurowany pakiet danych AD Certificate. Pakiet danych można zdefiniować dla połączenia Wi-Fi lub Ethernet.

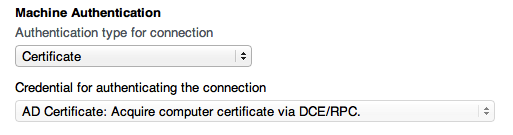

Zdefiniuj profil sieci VPN z obsługą protokołu IPSec (Cisco) za pośrednictwem urządzenia lub grupy urządzeń. Jako poświadczenia wybierz skonfigurowany pakiet danych AD Certificate.

Uwierzytelnianie komputerów oparte na certyfikatach jest obsługiwane tylko dla tuneli sieci VPN z obsługą protokołu IPSec. Inne typy sieci VPN wymagają innych metod uwierzytelniania.

W polu nazwy konta można wprowadzić ciąg zastępczy.

Zapisz profil. Przy zastosowaniu automatycznej metody „push” profil jest wdrażany na zarejestrowanym komputerze przez sieć. Certyfikat usługi AD używa poświadczeń usługi AD komputera w celu wypełnienia żądania podpisania certyfikatu (CSR).

W przypadku pobierania ręcznego nawiąż połączenie z portalem użytkownika programu Profile Manager, używając komputera klienckiego.

Zainstaluj dostępny profil urządzenia lub grupy urządzeń.

Sprawdź, czy nowy klucz prywatny i certyfikat znajdują się w systemowym pęku kluczy na komputerze klienckim.

Profil urządzenia łączący pakiety danych Certificate (Certyfikat), Directory (Katalog), AD Certificate (Certyfikat usługi Active Directory), Network (Sieć) (TLS) i VPN może zostać wdrożony. Komputer kliencki przetwarza pakiety danych w odpowiedniej kolejności, aby zapewnić pomyślne wykonanie czynności każdego pakietu danych.

Żądanie certyfikatu użytkownika

Upewnij się, że korzystasz z systemu macOS Server z włączoną usługą Profile Manager dla funkcji Device Management (Zarządzanie urządzeniami) i powiązanego z usługą AD.

Należy użyć obsługiwanej kombinacji profilu AD Certificate

Tylko certyfikat użytkownika, automatycznie dostarczany na komputery klienckie z systemem OS X Mountain Lion lub nowszym

Certyfikat zintegrowany z profilem Network (Sieć) na potrzeby uwierzytelniania EAP-TLS 802.1x

Wdrażanie pakietu danych programu Profile Manager

Powiąż komputer kliencki z usługą AD. To powiązanie można utworzyć za pomocą profilu, graficznego interfejsu użytkownika na komputerze klienckim lub interfejsu wiersza poleceń na komputerze klienckim.

Włącz tworzenie kont przenośnych usługi AD na komputerze klienckim zgodnie z zasadami środowiska. Tę funkcję można włączyć za pomocą profilu (Mobility), graficznego interfejsu użytkownika na komputerze klienckim lub wiersza poleceń na komputerze klienckim w następujący sposób:

Zainstaluj certyfikat wystawiającego urzędu certyfikacji lub innego urzędu certyfikacji na komputerze klienckim, tak aby miał on kompletny łańcuch zaufania. Do przeprowadzenia instalacji można też użyć profilu.

Określ metodę dostarczania profilu AD Certificate — Automatic Push (Automatyczna metoda „push”) lub Manual Download (Ręczne pobieranie) — dla profilu użytkownika lub grupy użytkowników usługi AD. Użytkownikowi lub grupie musi zostać przyznany dostęp do usługi Profile Manager.

Jeśli wybraną metodą dostarczania profilu jest automatyczna metoda „push”, zarejestruj komputer kliencki przy użyciu funkcji Device Management (Zarządzanie urządzeniami) programu Profile Manager w systemie macOS Server. Komputer kliencki należy skojarzyć z wyżej wymienionym użytkownikiem usługi AD.

Zdefiniuj pakiet danych AD Certificate dla tego samego profilu użytkownika lub grupy użytkowników usługi AD. Skorzystaj z opisów pól pakietu danych.

Możesz zdefiniować pakiet danych Network (Sieć) na potrzeby protokołu TLS dostępu przewodowego lub bezprzewodowego dla tego samego profilu użytkownika lub grupy użytkowników usługi AD. Jako poświadczenia wybierz skonfigurowany pakiet danych AD Certificate. Pakiet danych można zdefiniować dla połączenia Wi-Fi lub Ethernet.

Zaloguj się na komputerze klienckim przy użyciu konta użytkownika usługi AD z dostępem do usługi programu Profile Manager. W przypadku automatycznej metody „push” zalogowanie się pozwoli uzyskać potrzebny bilet uprawniający do przyznania biletu (TGT, Ticket Granting Ticket) mechanizmu Kerberos. Bilet uprawniający do przyznania biletu (TGT) służy jako szablon tożsamości dla żądanego certyfikatu użytkownika.

W przypadku ręcznego pobierania nawiąż połączenie z portalem użytkownika programu Profile Manager.

Zainstaluj dostępny profil użytkownika lub grupy użytkowników.

Jeśli wyświetli się monit, podaj nazwę użytkownika i hasło.

Uruchom program Keychain Access (Dostęp do pęku kluczy). Sprawdź, czy pęk kluczy logowania zawiera klucz prywatny i certyfikat użytkownika wystawiony przez urząd certyfikacji firmy Microsoft.

Profil użytkownika łączący pakiety danych Certificate (Certyfikat), AD Certificate (Certyfikat usługi Active Directory) i Network (Sieć) (TLS) może zostać wdrożony. Komputery klienckie z systemem OS X Mountain Lion lub nowszym przetwarzają pakiety danych w odpowiedniej kolejności, aby zapewnić pomyślne wykonanie czynności każdego pakietu danych.

Przedstawione informacje dotyczące produktów, które nie zostały wyprodukowane przez firmę Apple, bądź niezależnych witryn internetowych, które nie są kontrolowane ani testowane przez firmę Apple, nie mają charakteru rekomendacji. Firma Apple nie ponosi odpowiedzialności za wybór, działanie lub wykorzystanie witryn bądź produktów innych firm. Firma Apple nie składa żadnych oświadczeń dotyczących dokładności ani wiarygodności witryn internetowych innych firm. Skontaktuj się z dostawcą, aby uzyskać dodatkowe informacje.