OS X Server: Slik konfigurerer du RADIUS-servergodkjenning i konfigurasjonsprofiler når du bruker TLS, TTLS eller PEAP

Denne artikkelen forklarer hvordan du angir godkjenning på riktig måte når du bruker konfigureringsprofiler.

I OS X brukes konfigureringsprofiler til å konfigurere en klient til å bli med i 802.1x-beskyttede nettverk. Hvis konfigurasjonsprofilen ikke konfigurerer godkjenning av RADIUS-server(e) riktig for EAP-typer som oppretter en sikker tunnel (TLS, TTLS, PEAP), kan følgende problemer oppstå:

kan ikke bli med automatisk

autentiseringsfeil

roaming til nye tilgangspunkter fungerer ikke

Før du kan konfigurere godkjenning riktig, må du vite hvilke sertifikater RADIUS-serveren benytter i godkjenningsprosessen. Hvis du allerede har disse sertifikatene, gå til trinn 13.

EAPOL-logger viser hvilke sertifikater RADIUS-serveren benytter. For å aktivere EAPOL-logger i Mac OS X, bruker du følgende kommando i Terminal:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Etter å ha aktivert EAPOL-logger, kobler du manuelt til det 802.1x-beskyttede nettverket. Du skal bli bedt om å godkjenne sertifikatet for RADIUS-serveren. Godkjenn sertifikatet for at autentisering skal fullføres.

Finn EAPOL-loggene.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

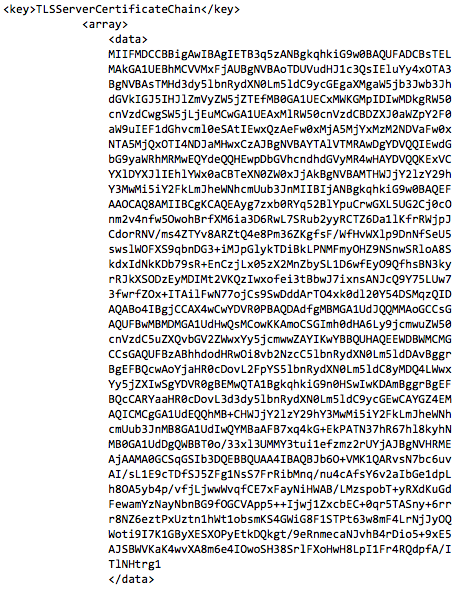

Åpne eapolclient.enX.log i konsollen og finn en nøkkel kalt TLSServerCertificateChain. Den bør se slik ut:

Tekstblokken mellom og er et sertifikat. Kopier tekstblokken og lim den inn i et tekstredigeringsprogram. Sørg for at tekstredigereren er konfigurert til å lagre vanlige tekstfiler.

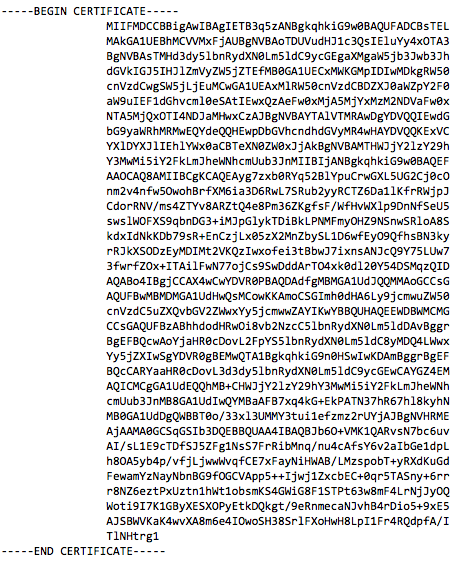

Legg til en topptekst med

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Lagre filen med filtypen .pem.

Åpne Nøkkelringtilgang-programmet i Verktøy-mappen.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Dra enten .pem-filen du opprettet inn i den nye nøkkelringen, eller velg Fil > Importer elementer og velg .pem-filen du opprettet tidligere. Importer filen til den nøkkelringen du ønsker.

Gjenta trinnene ovenfor for hvert sertifikat i TLSCertificateChain-matrisen. Du vil sannsynligvis ha mer enn ett sertifikat.

Inspiser hvert sertifikat som ble importert slik at du vet hva det er. Du bør minst ha et rotsertifikat og et RADIUS-serversertifikat. Du kan også ha et mellomliggende sertifikat. Du må inkludere alle rotsertifikatene og de intermediære sertifikatene som RADIUS-serveren benytter, i Sertifikater-entiteten i konfigurasjonsprofilen. Det er valgfritt å inkludere RADIUS-serversertifikatene hvis du inkluderer RADIUS-servernavnene i delen med navn på godkjente serversertifikater i Nettverk-entiteten. I andre tilfeller må du også inkludere RADIUS-serversertifikatene i profilen.

Når du vet hvilke sertifikater RADIUS-serveren benytter, kan du eksportere dem som .cer-filer fra Nøkkelring og legge dem til i konfigurasjonsprofilen. Legg til hver rotsertifikat og mellomliggende sertifikat til Sertifikater-entiteten i konfigurasjonsprofilen. Om nødvendig kan du også legge til RADIUS-serversertifikatene.

I Nettverksentiteten finner du Godkjenn-delen og markerer sertifikatene du nettopp la til som godkjent. Pass på at du ikke markerer andre sertifikater som også kan være i Sertifikater-entiteten som godkjent, ellers vil autentiseringen mislykkes. Påse at du kun markerer sertifikater som RADIUS-serveren faktisk benytter, som godkjent.

Deretter legger du til navnene på RADIUS-serverne i delen med navn på godkjente serversertifikater. Du må bruke nøyaktig samme navn (og skille mellom store og små bokstaver) som det vanlige navnet på RADIUS-serversertifikatet. Hvis det vanlige navnet på RADIUS-serversertifikatet er TEST.example.com, må du påse at du bruker samme bokstavstørrelse som i sertifikatet. Verdien "test.example.com" ville ikke være gyldig, men "TEST.example.com" ville vært det. Du må legge til en ny oppføring for hver RADIUS-server. Du kan også bruke et jokertegn for vertsnavnet. For eksempel vil *.example.com føre til at alle RADIUS-servere på domenet example.com blir godkjent.

Hvis du tidligere har aktivert eapol-logger, kan du deaktivere loggingen med følgende kommando:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Hvis du ikke er sikker på om godkjenning er riktig konfigurert, kan du sjekke /var/log/system.log. For å se alle meldinger relatert til eapolclient-prosessen åpner du system.log in Konsoll og filtrer med "eapolclient" En typisk godkjenningsfeil ser slik ut:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): status for serversertifikat ikke godkjent 3 0