Met OS X Lion en hoger kunt u een certificaat van een Microsoft Certificate Authority verkrijgen via de profiellading com.apple.adcertificate.managed. Mountain Lion schakelt over naar het gebruik van het DCE/RPC-protocol. DCE/RPC vermijdt de nood aan een online Certificate Authority (CA). Het biedt ook meer flexibiliteit bij het kiezen van de certificaatsjabloon die voor het uitreiken wordt gebruikt. Mountain Lion biedt volledige ondersteuning voor Active Directory Certificate in de webinterface van Profielbeheer. Active Directory Certificate-profielen voor computers of gebruikers kunnen worden ingezet voor clients met Mountain Lion via de automatische pushfunctie of handmatige download.

Dit artikel is van toepassing op:

- OS X Mountain Lion-clients en OS X Server (Mountain Lion)

- OS X Mavericks-clients en OS X Server (Mavericks)

Lees dit artikel voor informatie over OS X Lion-clients.

Informatie over het vernieuwen van certificaten voor OS X Mavericks-clients vindt u hier.

Netwerk- en systeemvereisten

- Een geldig Active Directory-domein (AD-domein)

- Een werkend Microsoft Active Directory Certificate Services CA

- Een OS X Mountain Lion-clientsysteem dat is gekoppeld aan Active Directory

Implementatie van profiel

OS X Lion en OS X Mountain Lion ondersteunen configuratieprofielen. Talrijke systeem- en accountinstellingen kunnen met profielen worden gedefinieerd. Er zijn verschillende methoden voor het leveren van profielen aan OS X-clients. In dit artikel is Profielbeheer in Mountain Lion Server het voornaamste voorbeeld voor de levering van een profiel. Andere methoden die even eenvoudig zijn als het dubbelklikken op een .mobileconfig-bestand in de Finder of zo ingewikkeld als een MDM-server van een andere fabrikant kunnen ook worden gebruikt om profielen te installeren op een Mountain Lion-client.

Details van de payload

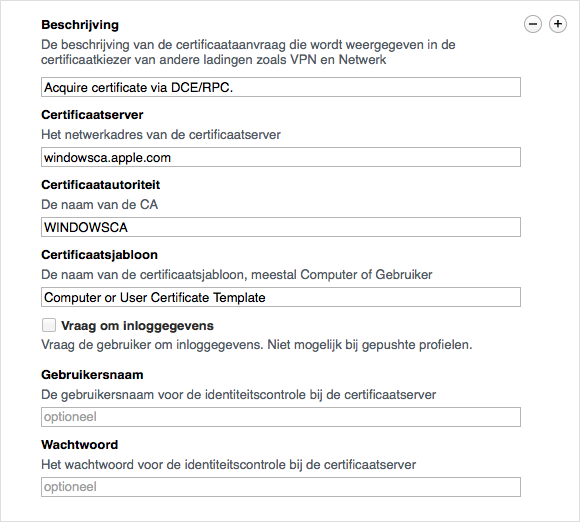

De interface van Profielbeheer voor het definiëren van een Active Directory Certificate-payload bevat de volgende velden.

- Beschrijving: vul een korte omschrijving van de profiellading in.

- Certificaatserver: vul de volledig gekwalificeerde hostnaam van uw CA in. Zet geen 'http://' voor de hostnaam.

- Certificeringsinstantie: vul de 'korte naam' van uw CA in. Deze waarde kan worden bepaald via de CN van de Active Directory-vermelding - CN=<naam van uw CA>, CN=Certificeringsinstanties, CN=Public Key Services, CN=Services, CN=Configuratie, <uw basis-DN>

- Certificaatsjabloon: vul de gewenste certificaatsjabloon in uw omgeving in. De standaardwaarde van een gebruikerscertificaat is 'Gebruiker'. De standaardwaarde van een computercertificaat is 'Computer'.

- Vragen om referenties: negeer deze optie voor computercertificaten. Voor gebruikerscertificaten is deze instelling alleen van toepassing als 'Handmatige download' de gekozen methode is om een profiel te leveren. De gebruiker wordt dan gevraagd referenties in te voeren wanneer het profiel wordt geïnstalleerd

- Gebruikersnaam: negeer dit veld voor computercertificaten. Voor gebruikerscertificaten kunt u, indien gewenst, een Active Directory-gebruikersnaam opgeven als de basis voor het gevraagde certificaat.

- Wachtwoord: negeer dit veld voor computercertificaten. Voor gebruikerscertificaten kunt u, indien gewenst, het wachtwoord opgeven dat is gekoppeld aan de ingevoerde Active Directory-gebruikersnaam.

Computercertificaat

Extra vereisten

- OS X Server met de voorziening Profielbeheer ingeschakeld voor Apparaatbeheer en gekoppeld aan Active Directory

Ondersteunde combinaties van Active Directory Certificate-profielen

- Alleen computercertificaat, automatisch geleverd aan Mountain Lion-client

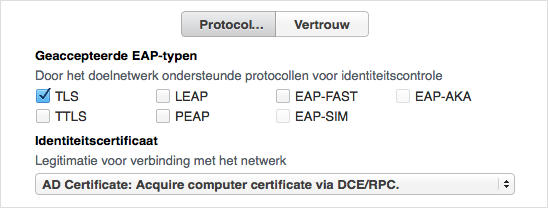

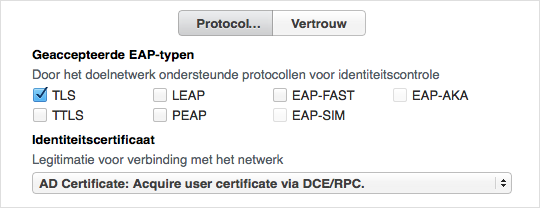

- Certificaat geïntegreerd in Netwerkprofiel voor EAP-TLS 802.1x-verificatie

- Certificaat geïntegreerd in VPN-profiel voor verificatie van het computercertificaat

- Certificaat geïntegreerd in zowel het Network/EAP-TLS- als het VPN-profiel

Implementatie van payload in Profielbeheer

- Koppel de Mountain Lion-client aan Active Directory. Deze koppeling kan gebeuren via profiel, GUI op client of CLI op client.

- Installeer de verlenende CA of het andere CA-certificaat op de Mountain Lion-client om te verzekeren dat de client een complete vertrouwensketen heeft. Deze installatie kan ook via het profiel plaatsvinden.

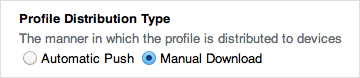

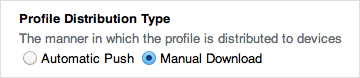

- Bepaal of het Active Directory Certificate-profiel wordt geleverd via de automatische pushfunctie of handmatige download voor het apparaat- of apparaatgroepsprofiel.

- (Optioneel) Als de automatische pushfunctie de gekozen methode is om het profiel te leveren, schrijft u de Mountain Lion-client in met Apparaatbeheer van het Profielbeheer in Mountain Lion Server.

- Definieer de Active Directory Certificate-payload voor een ingeschreven apparaat of apparaatgroep. Raadpleeg hierboven de omschrijvingen van de payloadvelden.

- (Optioneel) Definieer een netwerkpayload voor bedrade of draadloze TLS voor hetzelfde apparaat- of apparaatgroepsprofiel. Selecteer de geconfigureerde Active Directory Certificate-payload als de referenties.

- de payload kan zowel voor Wi-Fi als Ethernet worden gedefinieerd

- de payload kan zowel voor Wi-Fi als Ethernet worden gedefinieerd

- (Optioneel) Definieer een IPSec (Cisco) VPN-profiel via apparaat of apparaatgroep. Selecteer de geconfigureerde Active Directory Certificate-payload als de referenties.

- De identiteitscontrole van een apparaat op basis van een certificaat wordt alleen ondersteund voor IPSec (Cisco) VPN-tunnels; andere VPN-typen vereisen andere methoden voor identiteitscontrole.

- Het veld accountnaam kan met een tijdelijke aanduiding worden ingevuld.

- Bewaar het profiel. Automatische pushfunctie: het profiel wordt ingezet voor de ingeschreven computer via het netwerk. Active Directory Certificate gebruikt de Active Directory-inloggegevens van de computer om de aanvraag voor het ondertekenen van het certificaat in te vullen.

- (Bij handmatige download) Maak verbinding met het gebruikersportaal van Profielbeheer vanaf de Mountain Lion-client.

- (Bij handmatige download) Installeer het beschikbare apparaat- of apparaatgroepsprofiel.

- Controleer of de nieuwe privésleutel en het certificaat nu worden bewaard in de sleutelhanger van het systeem op de Mountain Lion-client.

![]()

![]()

Een apparaatprofiel dat Certificate-, Directory-, Active Directory Certificate-, Network (TLS)- en VPN-ladingen combineert, kan worden geïmplementeerd. De Mountain Lion-client verwerkt de payloads in de juiste volgorde om te verzekeren dat de actie van elke payload plaatsvindt.

Gebruikerscertificaat

Extra vereisten

- OS X Server met de voorziening Profielbeheer ingeschakeld voor Apparaatbeheer en gekoppeld aan Active Directory

- Een Active Directory-account met toegang tot de voorziening Profielbeheer

Ondersteunde combinaties van Active Directory Certificate-profielen

- Alleen gebruikerscertificaat, automatisch geleverd aan Mountain Lion-client

- Certificaat geïntegreerd in Netwerkprofiel voor EAP-TLS 802.1x-verificatie

Implementatie van payload in Profielbeheer

- Koppel de Mountain Lion-client aan Active Directory. Deze koppeling kan gebeuren via profiel, GUI op client of CLI op client.

- Schakel het aanmaken van een mobiele account van Active Directory in op de Mountain Lion-client naargelang het beleid van uw omgeving. Deze functie kan worden ingeschakeld via profiel (Mobiliteit), GUI op de client of de commandoregel op de client, zoals:

sudo dsconfigad -mobile enable - Installeer de verlenende CA of het andere CA-certificaat op de Mountain Lion-client om te verzekeren dat de client een complete vertrouwensketen heeft. Deze installatie kan via het profiel plaatsvinden.

- Bepaal of het Active Directory Certificate-profiel wordt geleverd via de automatische pushfunctie of handmatige download voor de Active Directory-gebruiker of een gebruikersgroepsprofiel. De gebruiker of de groep moet toegang krijgen tot de voorziening Profielbeheer.

- (Optioneel) Als de automatische pushfunctie de gekozen methode is om het profiel te leveren, schrijft u de Mountain Lion-client in met Apparaatbeheer van het Profielbeheer in Mountain Lion Server. Bij het inschrijven zorgt u ervoor dat u de clientcomputer koppelt aan de Active Directory-gebruiker die hierboven wordt vermeld.

- Definieer de Active Directory Certificate-payload voor dezelfde Active Directory-gebruiker of -groepsprofiel. Raadpleeg hierboven de omschrijvingen van de payloadvelden.

- (Optioneel) Definieer een netwerkpayload voor bedrade of draadloze TLS voor dezelfde Active Directory-gebruiker of -groepsprofiel. Selecteer de geconfigureerde Active Directory Certificate-lading als de referenties.

- De payload kan zowel voor Wi-Fi als Ethernet worden gedefinieerd.

- De payload kan zowel voor Wi-Fi als Ethernet worden gedefinieerd.

- Log in bij de Mountain Lion-client als de Active Directory-gebruikersaccount met toegang tot de voorziening Profielbeheer. Automatische pushfunctie: inloggen op de clientcomputer bij de Active Directory-gebruikersaccount levert de nodige Kerberos Ticket Granting Ticket (TGT) op. De TGT dient als de identiteitssjabloon voor het gevraagde gebruikerscertificaat.

- (Bij handmatige download) Maak verbinding met het gebruikersportaal van Profielbeheer.

- (Bij handmatige download) Installeer het beschikbare gebruikers- of groepsprofiel.

- (Bij handmatige download) Voer de gebruikersnaam of het wachtwoord in als u hierom wordt gevraagd.

- Start Sleutelhangertoegang en controleer of de inlogsleutelhanger nu een privésleutel en gebruikerscertificaat bevat die zijn uitgereikt door de Microsoft CA in uw omgeving.

Een gebruikersprofiel dat Certificate, Active Directory Certificate en Network (TLS) combineert, kan worden geïmplementeerd. De Mountain Lion-client verwerkt de payloads in de juiste volgorde om te verzekeren dat de actie van elke payload plaatsvindt.