OS X Server: vertrouwensfunctie van RADIUS Server configureren in configuratieprofielen bij het gebruik van TLS, TTLS of PEAP

In dit artikel wordt uitgelegd hoe de vertrouwensfunctie naar behoren wordt ingesteld wanneer configuratieprofielen worden gebruikt.

In OS X worden configuratieprofielen gebruikt om een client te configureren zodat deze verbinding maakt met beveiligde 802.1x-netwerken. Als het configuratieprofiel de vertrouwensfunctie van de RADIUS-server(s) niet naar behoren configureert voor EAP-typen die een beveiligde tunnel (TLS, TTLS, PEAP) tot stand brengen, zie je mogelijk één van de volgende problemen:

automatisch verbinding maken lukt niet

identiteitscontrole mislukt

roaming met nieuwe toegangspunten werkt niet

Voordat je de vertrouwensfunctie naar behoren kunt configureren, moet je weten welke certificaten de RADIUS-server tijdens de identiteitscontrole voorlegt. Ga naar stap 13 als je deze certificaten al hebt.

EAPOL-logbestanden geven de certificaten weer die door de RADIUS-server worden voorgelegd. Gebruik het volgende commando in Terminal om EAPOL-logbestanden in Mac OS X in te schakelen:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Nadat je de EAPOL-logbestanden hebt ingeschakeld, maak je handmatig verbinding met het beveiligde 802.1x-netwerk. Als het goed is, word je gevraagd het RADIUS-servercertificaat te vertrouwen. Vertrouw het certificaat, zodat de identiteitscontrole kan worden voltooid.

Zoek de EAPOL-logbestanden.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

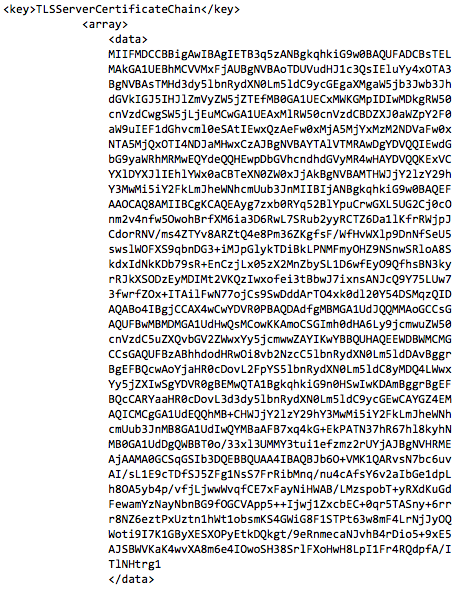

Open eapolclient.enX.log in Console en zoek de sleutel met de naam TLSServerCertificateChain. Je ziet nu het volgende:

De tekst tussen en is een certificaat. Kopieer de tekst en plak deze in een programma voor tekstbewerking. Zorg ervoor dat het programma voor tekstbewerking is geconfigureerd om bestanden met platte tekst te bewaren.

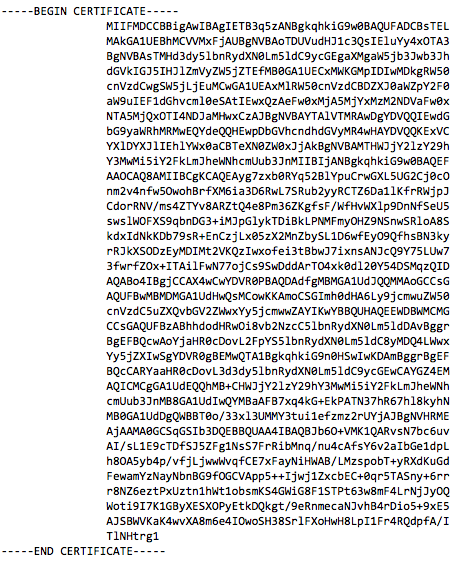

Voeg de koptekst

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Bewaar het bestand met de extensie .pem.

Open het programma Sleutelhangertoegang in de map Hulpprogramma’s.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Sleep het aangemaakte PEM-bestand naar de nieuwe sleutelhanger of kies Archief > Importeer onderdelen en selecteer het eerder aangemaakte PEM-bestand. Importeer het bestand in de gewenste sleutelhanger.

Herhaal de bovenstaande stappen voor elk certificaat in de reeks TLSCertificateChain. Je hebt wellicht meer dan één certificaat.

Onderzoek elk geïmporteerd certificaat zodat je weet wat het is. Je moet ten minste een rootcertificaat en een RADIUS-servercertificaat hebben. Mogelijk heb je ook een intermediair certificaat. Je moet alle rootcertificaten en intermediaire certificaten, die door de RADIUS-server in de payload Certificaten worden voorgelegd, toevoegen aan het configuratieprofiel. Het toevoegen van één of meerdere RADIUS-servercertificaten is optioneel als je de RADIUS-servernamen toevoegt aan het onderdeel 'Vertrouwde certificaatnamen van server' in de netwerkpayload. In het andere geval voeg je de RADIUS-servercertificaten ook toe aan het profiel.

Zodra je weet welke certificaten door de RADIUS-server worden voorgelegd, kun je deze exporteren als CER-bestanden vanaf Sleutelhanger en deze toevoegen aan het configuratieprofiel. Voeg elk rootcertificaat en intermediair certificaat toe aan de payload 'Certificaten' in het configuratieprofiel. Je kunt indien nodig ook de RADIUS-servercertficaten toevoegen.

Zoek in de netwerkpayload het gedeelte 'Vertrouwen' en markeer de certificaten die je net als vertrouwd hebt toegevoegd. Zorg ervoor dat je geen andere certificaten markeert die mogelijk ook in de payload 'Certificaten' als vertrouwd verschijnen, omdat de identiteitscontrole dan mislukt. Zorg ervoor dat je alleen de certificaten markeert die momenteel door de RADIUS-server als vertrouwd worden voorgelegd.

Voeg vervolgens de namen van de RADIUS-servers toe aan het onderdeel 'Vertrouwde certificaatnamen van server'. Je moet exact dezelfde naam (inclusief hoofdletters of kleine letters) als de algemene naam van het RADIUS-servercertificaat gebruiken. Als de algemene naam van een RADIUS-servercertificaat bijvoorbeeld TEST.example.com is, moet je dezelfde hoofdletters en kleine letters als in het certificaat gebruiken. De waarde ‘test.example.com’ is niet geldig, maar ‘TEST.example.com’ wel. Je moet een nieuwe vermelding voor elke RADIUS-server toevoegen. Je kunt ook een jokerteken voor de hostnaam gebruiken. Met bijvoorbeeld *.voorbeeld.com worden alle RADIUS-servers in het domein voorbeeld.com vertrouwd.

Als je eerder eapol-logbestanden hebt ingeschakeld, kun je het maken van logbestanden uitschakelen met het volgende commando:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Als je niet zeker weet of de vertrouwensfunctie naar behoren is geconfigureerd, controleer je dit in /var/log/system.log. Open 'system.log' in Console en filter op ‘eapolclient’ om alle berichten over het eapolclient-proces weer te geven. Een typisch vertrouwensprobleem ziet er als volgt uit:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): server certificate not trusted status 3 0