OS X Lion 以降では、com.apple.adcertificate.managed プロファイルのペイロード経由で Microsoft 認証局からの証明書を入手することができます。Mountain Lion では、DCE/RPC プロトコルを使うように変更されています。DCE/RPC を使えば、Web に対応した認証局 (CA) は必要なくなります。また、発行に使用する証明書テンプレートも、もっと柔軟に選択できます。Mountain Lion は、プロファイルマネージャの Web UI で Active Directory 証明書に完全対応しています。コンピュータまたはユーザ用の Active Directory 証明書プロファイルを、自動プッシュまたは手動ダウンロードのいずれかの方法で Mountain Lion に配備できます。

この記事は、下記のクライアントとサーバを対象にしています。

- OS X Mountain Lion クライアントおよび OS X Server (Mountain Lion)

- OS X Mavericks クライアントおよび OS X Server (Mavericks)

クライアントが OS X Lion である場合は、こちらの記事 を参照してください。

OS X Mavericks クライアントの証明書の更新については、こちら でご確認いただけます。

ネットワークおよびシステムの条件

- 有効な Active Directory (AD) ドメイン

- 稼働中の Active Directory 証明書サービス認証局

- Active Directory にバインドされた OS X Mountain Lion クライアントシステム

プロファイルの配備

OS X Lion と OS X Mountain Lion は構成プロファイルをサポートしています。このプロファイルを使えば、システムおよびアカウントの各種設定を定義できます。OS X クライアントにプロファイルを配信するには、いくつかの方法があります。この記事では、プロファイルの配信方法の例として、Mountain Lion Server のプロファイルマネージャを主に取り上げます。Finder で .mobileconfig ファイルをダブルクリックするという単純なものから他社製 MDM サーバのような複雑なものまで、Mountain Lion クライアントにプロファイルをインストールする方法はほかにもあります。

ペイロードの詳細

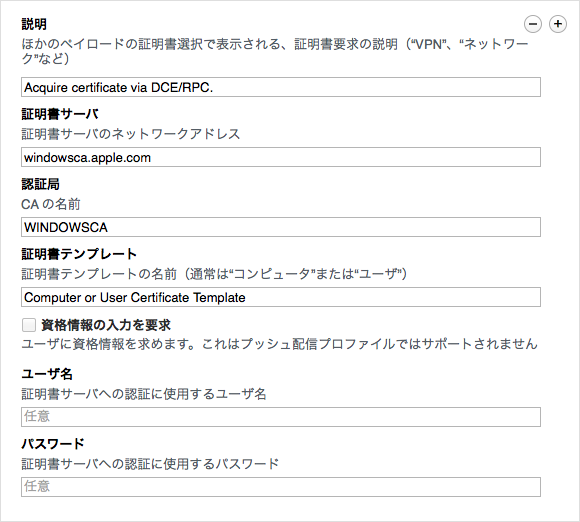

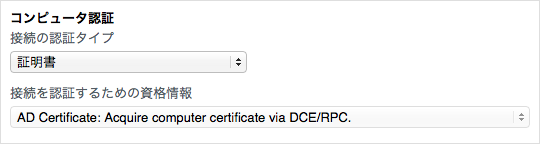

Active Directory 証明書ペイロードを定義するプロファイルマネージャのインターフェイスには、以下のフィールドがあります。

- 説明:プロファイルペイロードの簡単な説明を入力します。

- 証明書サーバ:お使いの認証局の完全修飾ホスト名を入力します。「http://」で始まるホスト名は使えません。

- 認証局:お使いの認証局の「ショートネーム」を入力します。この値は、Active Directory エントリの CN (CN=<your CA name>, CN=Certification Authorities, CN=Public Key Services, CN=Services, CN=Configuration, <your base DN>) から判別できます。

- 証明書テンプレート:お使いの環境に適した証明書テンプレートを入力します。ユーザ証明書のデフォルト値は ‘User’ です。コンピュータ証明書のデフォルト値は ‘Machine’ です。

- 資格情報の入力を要求:コンピュータ証明書の場合、このオプションは無視してください。ユーザ証明書では、プロファイル配信方法で「手動ダウンロード」を選択した場合にのみ、この設定が適用されます。その場合、プロファイルのインストール時にユーザに資格情報の入力が求められます。

- ユーザ名:コンピュータ証明書の場合、このフィールドは無視してください。ユーザ証明書では、必要に応じて、要求された証明書の基盤として Active Directory ユーザ名を入力します。

- パスワード:コンピュータ証明書の場合、このフィールドは無視してください。ユーザ証明書では、必要に応じて、先に入力した Active Directory ユーザ名のパスワードを入力します。

コンピュータ証明書

その他の条件

- デバイス管理用にプロファイルマネージャが有効になっていて、Active Directory にバインドされている OS X Server

Active Directory 証明書プロファイルのサポートされる組み合わせ

- コンピュータ/マシン証明書のみ (Mountain Lion クライアントに自動配信)

- EAP-TLS 802.1x 認証のネットワークプロファイルに統合された証明書

- マシンベースの証明書認証の VPN プロファイルに統合された証明書

- Network/EAP-TLS と VPN の両プロファイルに統合された証明書

プロファイルマネージャペイロードの配備

- Mountain Lion クライアントを Active Directory にバインドします。このバインドは、プロファイル、クライアントの GUI、クライアントの CLI のいずれかを使って行います。

- クライアントで完全な信頼チェーンを確立するために、Mountain Lion クライアントに発行元の認証局またはそれ以外の認証局の証明書をインストールします。このインストールは、プロファイル経由でも実行できます。

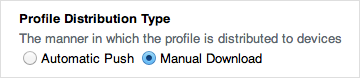

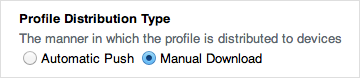

- Active Directory 証明書プロファイルを、デバイスまたはデバイスグループのプロファイルとして自動プッシュで配信するか、手動ダウンロードで配信するかを決めます。

- (オプション) プロファイルの配信方法に自動プッシュを選択した場合は、Mountain Lion Server のプロファイルマネージャのデバイス管理を使って Mountain Lion クライアントを登録します。

- 登録したデバイスまたはデバイスグループ用に、Active Directory 証明書ペイロードを定義します。ペイロードフィールドの説明については上記を参照してください。

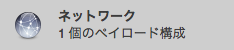

- (オプション) 同じデバイスまたはデバイスグループに、有線または無線の TLS 用のネットワークペイロードを定義します。資格情報として、設定済みの Active Directory 証明書ペイロードを選択してください。

- ペイロードは Wi-Fi にも Ethernet にも定義できます。

- ペイロードは Wi-Fi にも Ethernet にも定義できます。

- (オプション) デバイスまたはデバイスグループで IPSec (Cisco) VPN プロファイルを定義します。資格情報として、設定済みの Active Directory 証明書ペイロードを選択してください。

- 証明書ベースのマシン認証は、IPSec (Cisco) VPN トンネルにのみ対応しています。それ以外の VPN タイプでは別の認証方式が必要です。

- アカウント名フィールドには、プレースホルダ文字列を入れることができます。

- プロファイルを保存します。自動プッシュの場合、プロファイルは登録済みのコンピュータにネットワーク経由で配備されます。Active Directory 証明書は、コンピュータの Active Directory 資格情報を使って証明書サイン要求 (CSR) に必要なデータを入力します。

- (手動ダウンロードの場合) Mountain Lion クライアントから、プロファイルマネージャのユーザポータルに接続します。

- (手動ダウンロードの場合) デバイスまたはデバイスグループの利用可能なプロファイルをインストールします。

- 新しい秘密キーと証明書が Mountain Lion クライアントのシステムキーチェーンに入っていることを確認します。

![]()

![]()

デバイスプロファイルは、証明書、ディレクトリ、Active Directory 証明書、ネットワーク (TLS)、および VPN の各ペイロードを組み合わせて配備できます。Mountain Lion クライアントは、各ペイロードのアクションが正常に実行されるように、適切な順序でペイロードを処理します。

ユーザ証明書

その他の条件

- デバイス管理用にプロファイルマネージャが有効になっていて、Active Directory にバインドされている OS X Server

- プロファイル管理サービスにアクセスできる Active Directory アカウント

Active Directory 証明書プロファイルのサポートされる組み合わせ

- ユーザ証明書のみ (Mountain Lion クライアントに自動配信)

- EAP-TLS 802.1x 認証のネットワークプロファイルに統合された証明書

プロファイルマネージャペイロードの配備

- Mountain Lion クライアントを Active Directory にバインドします。このバインドは、プロファイル、クライアントの GUI、クライアントの CLI のいずれかを使って行います。

- お使いの環境のポリシーに従って、Mountain Lion クライアントで Active Directory モバイルアカウントの作成を有効にします。この機能は、プロファイル (Mobility)、クライアントの GUI、クライアントのコマンドライン (次の例を参照) のいずれかの方法で有効にできます。

sudo dsconfigad -mobile enable - クライアントで完全な信頼チェーンを確立するために、Mountain Lion クライアントに発行元の認証局またはそれ以外の認証局の証明書をインストールします。このインストールは、プロファイルによって行います。

- Active Directory のユーザまたはユーザグループのプロファイルに対して、Active Directory 証明書プロファイルを自動プッシュで配信するか、手動ダウンロードで配信するかを決定します。ユーザまたはグループに、プロファイルマネージャサービスへのアクセス権を付与する必要があります。

- (オプション) プロファイルの配信方法に自動プッシュを選択した場合は、Mountain Lion Server のプロファイルマネージャのデバイス管理を使って Mountain Lion クライアントを登録します。登録する際には、クライアントコンピュータと前述の Active Directory ユーザを必ず関連付けてください。

- 同じ Active Directory ユーザまたはグループのプロファイルに、Active Directory 証明書ペイロードを定義します。ペイロードフィールドの説明については上記を参照してください。

- (オプション) 同じ Active Directory ユーザまたはグループのプロファイルに、有線または無線の TLS のネットワークペイロードを定義します。資格情報として、設定済みの Active Directory 証明書ペイロードを選択してください。

- ペイロードは Wi-Fi でも Ethernet でも定義できます。

- ペイロードは Wi-Fi でも Ethernet でも定義できます。

- プロファイルマネージャサービスに対するアクセス権を持つ Active Directory ユーザアカウントで Mountain Lion クライアントにログインします。自動プッシュの場合、Active Directory ユーザアカウントでクライアントコンピュータにログインすることで、必要な Kerberos チケット認可チケット (TGT) が取得されます。TGT は、要求されたユーザ証明書を確認するテンプレートの役割を果たします。

- (手動ダウンロードの場合) プロファイルマネージャのユーザポータルに接続します。

- (手動ダウンロードの場合) ユーザまたはグループの利用可能なプロファイルをインストールします。

- (手動ダウンロードの場合) 認証を求められたらユーザ名とパスワードを入力します。

- キーチェーンアクセスを起動して、キーチェーンのログイン項目に、お使いの環境で Microsoft 認証局が発行した秘密キーとユーザ証明書が登録されていることを確認します。

証明書、Active Directory 証明書、およびネットワーク (TLS) を組み合わせたユーザプロファイルを配備できます。Mountain Lion クライアントは、各ペイロードのアクションが正常に実行されるように、適切な順序でペイロードを処理します。