OS X Server:TLS、TTLS、または PEAP の使用時に構成プロファイルで RADIUS サーバの信頼を設定する方法

構成プロファイルの使用時に信頼を適切に設定する方法について説明します。

OS X では、構成プロファイルを使って、保護されている 802.1x ネットワークに接続するようにクライアントを設定します。構成プロファイルが、安全なトンネル (TLS、TTLS、PEAP) を確立する EAP の種類に対して RADIUS サーバの信頼を適切に設定していない場合、次の問題のいずれかが発生する可能性があります。

自動接続できない

認証失敗

新しいアクセスポイントにローミングできない

認証中に RADIUS サーバから提示される証明書がわかっていないと、信頼を適切に設定できません。すでにこれらの証明書がある場合は、手順 13 に進んでください。

EAPOL ログに、RADIUS サーバから提示される証明書が表示されます。Mac OS X で EAPOL ログを有効にするには、次のコマンドをターミナルに入力します。

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1EAPOL ログを有効にした後、保護されている 802.1x ネットワークに手動で接続します。RADIUS サーバ証明書を信頼するようプロンプトが表示されます。認証用の証明書を信頼して終了します。

EAPOL ログを探します。

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

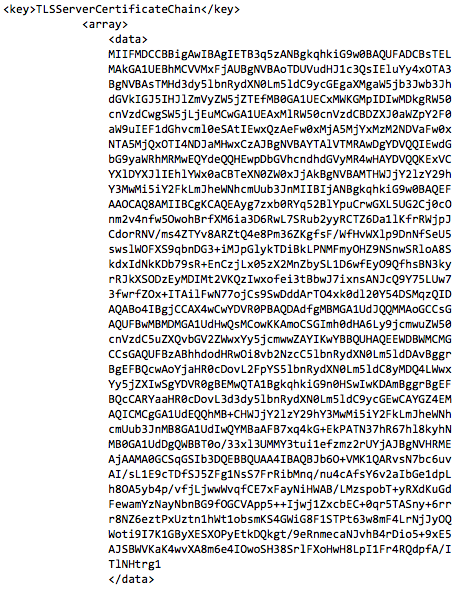

コンソールで「eapolclient.enX.log」を開いて、「TLSServerCertificateChain」というキーを探します。次のように表示されるはずです。

証明書は と の間のテキスト全体になります。このテキストをすべてコピーして、テキストエディタにペーストします。テキストエディタが標準テキストファイルを保存するように設定されていることを確認します。

ヘッダ

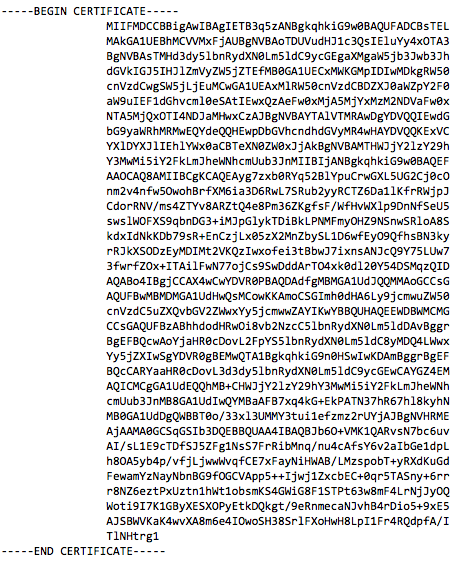

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

拡張子 .pem を使ってファイルを保存します。

「ユーティリティ」フォルダにあるキーチェーンアクセス App を開きます。

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

作成した .pem ファイルを新しいキーチェーンにドラッグするか、または「ファイル」>「読み込む」の順に選択して、以前に作成した .pem ファイルを選択します。選択したキーチェーンにファイルを読み込みます。

「TLSCertificateChain」アレイにある各証明書について、上記の手順を繰り返します。通常、証明書は複数あります。

読み込んだ証明書を 1 つずつチェックして、内容を確認します。少なくとも、ルート証明書と RADIUS サーバ証明書はあるはずです。中間証明書がある場合もあります。構成プロファイルの証明書ペイロードに、RADIUS サーバから提示されているすべてのルート証明書と中間証明書を含める必要があります。ネットワークペイロードの「信頼できるサーバ証明書の名前」セクションに RADIUS サーバ名が含まれている場合、オプションとして RADIUS サーバ証明書を含めます。または、RADIUS サーバ証明書もプロファイルに含めます。

RADIUS サーバから提示される証明書がわかったら、それらの証明書を「.cer」ファイルとしてキーチェーンから書き出し、構成プロファイルに追加することができます。ルート証明書と中間証明書をそれぞれ、構成プロファイルの証明書ペイロードに追加します。必要に応じて、RADIUS サーバ証明書も追加できます。

ネットワークペイロードで、「信頼」セクションを探して、追加したばかりの証明書に信頼済みのマークを付けます。証明書ペイロードにあるほかの証明書に信頼済みのマークを付けていないことを確認します。そうしないと認証が失敗します。実際に RADIUS サーバから提示されている証明書のみに信頼済みのマークを付けたことを確認します。

次に、RADIUS サーバの名前を「信頼できるサーバ証明書の名前」セクションに追加します。RADIUS サーバ証明書の共通名として表示される正確な名前 (大文字、小文字の区別も含む) を使う必要があります。たとえば、RADIUS サーバ証明書の共通名が「TEST.example.com」の場合、大文字と小文字の区別も証明書で使われているものと一致させる必要があります。この場合、値「test.example.com」は有効にはなりませんが、「TEST.example.com」は有効です。RADIUS サーバそれぞれに、新しいエントリを追加する必要があります。ホスト名にはワイルドカードを使用することもできます。たとえば、「*.example.com」を使うと、example.com ドメイン上のすべての RADIUS サーバが信頼されることになります。

以前に EAPOL ログを有効にした場合は、次のコマンドを使ってログを無効にすることができます。

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

信頼が適切に設定されているかどうか不明な場合は、「/var/log/system.log」でチェックできます。コンソールで「system.log」を開き、「eapolclient」でフィルタリングして、eapolclient プロセスに関連するすべてのメッセージを表示します。通常、信頼エラーは次のように表示されます。

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): server certificate not trusted status 3 0