OS X Server : définition, dans les profils de configuration, des paramètres de sécurité liés au serveur RADIUS lors de l’utilisation des protocoles TLS, TTLS ou PEAP

Cet article explique comment définir correctement les paramètres de sécurité lors de l’utilisation de profils de configuration.

Sous OS X, les profils de configuration permettent de configurer un client pour la connexion aux réseaux protégés 802.1x. Si les paramètres de sécurité liés aux serveurs RADIUS, correspondant aux types EAP chargés d’établir une connexion sécurisée (à l’aide des protocoles TLS, TTLS ou PEAP), ne sont pas correctement définis, il est possible que l’un des problèmes suivants survienne :

connexion automatique impossible ;

échec de l’authentification ;

non-fonctionnement de l’itinérance vers de nouveaux points d’accès.

Pour pouvoir définir correctement les paramètres de sécurité, vous devez savoir quels certificats sont fournis par le serveur RADIUS lors de l’authentification. Si vous disposez déjà de ces certificats, passez à l’étape 13.

Les historiques EAPOL affichent les certificats fournis par le serveur RADIUS. Pour activer les historiques EAPOL sous Mac OS X, utilisez la commande suivante dans Terminal :

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Après avoir activé les historiques EAPOL, connectez-vous manuellement au réseau protégé 802.1x. Confirmez que le certificat associé au serveur RADIUS est fiable, le cas échéant, pour que l’authentification s’effectue.

Recherchez les historiques EAPOL.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

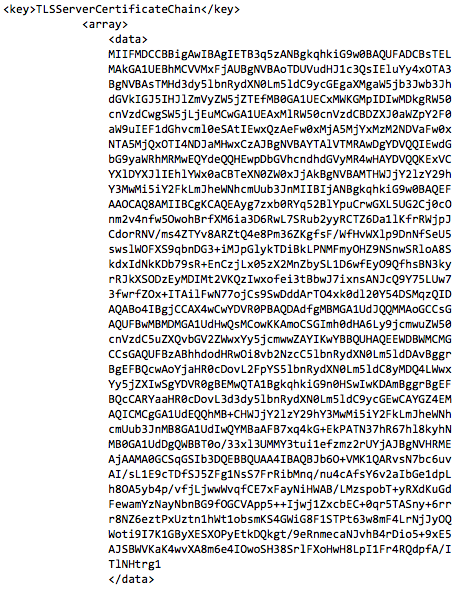

Ouvrez l’historique eapolclient.enX.log dans Console et recherchez une clé nommée TLSServerCertificateChain. Le résultat doit se présenter de la manière suivante :

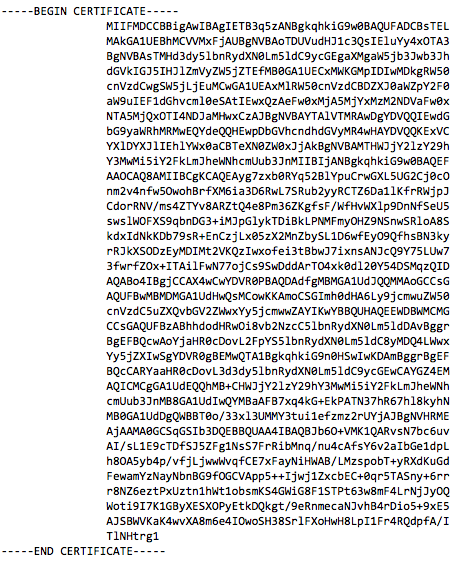

Le bloc de texte entre et est un certificat. Copiez le bloc de texte, puis collez-le dans un éditeur de texte. Assurez-vous que votre éditeur de texte permet l’enregistrement de fichiers texte brut.

Ajoutez un en-tête

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Enregistrez le fichier avec l’extension .pem.

Ouvrez l’app Trousseaux d’accès dans le dossier Utilitaires.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Faites glisser le fichier .pem que vous avez créé vers votre nouveau trousseau, ou sélectionnez Fichier > Importer des éléments et choisissez le fichier .pem que vous avez créé précédemment. Importez le fichier dans le trousseau de votre choix.

Répétez les étapes ci-dessus pour chaque certificat de la matrice TLSCertificateChain. Vous aurez probablement plusieurs certificats.

Examinez chaque certificat importé pour en connaître les caractéristiques. Vous deviez au minimum disposer d’un certificat racine et d’un certificat de serveur RADIUS. Vous pouvez également disposer d’un certificat intermédiaire. Vous devez inclure tous les certificats racine et intermédiaires fournis par le serveur RADIUS dans l’entité Certificats de votre profil de configuration. L’inclusion des certificats de serveur RADIUS est facultative si vous incluez les noms de serveurs RADIUS dans la section Noms de certificats de serveurs approuvés de l’entité Réseau. Sinon, incluez également les certificats de serveur RADIUS dans le profil.

Une fois les certificats fournis par le serveur RADIUS identifiés, vous pouvez les exporter au format .cer à partir du trousseau et les ajouter au profil de configuration. Ajoutez chacun des certificats racine et intermédiaires à l’entité Certificats de votre profil de configuration. Vous pouvez également ajouter les certificats de serveur RADIUS si nécessaire.

Dans l’entité Réseau, localisez la section Se fier et marquez les certificats que vous venez d’ajouter comme fiables. Veillez à ne pas marquer comme fiables d’autres certificats qui pourraient également être présents dans l’entité Certificats, car l’authentification échouerait. Veillez à marquer comme fiables uniquement les certificats réellement fournis par votre serveur RADIUS.

Ensuite, ajoutez les noms de vos serveurs RADIUS à la section Noms de certificats de serveurs approuvés. Vous devez utiliser le nom exact (en respectant la casse) qui apparaît comme nom commun de votre certificat de serveur RADIUS. Par exemple, si le nom commun de votre certificat de serveur RADIUS est TEST.example.com, vous devez veiller à respecter la casse utilisée pour le certificat. La valeur « test.example.com » ne serait pas valide, mais « TEST.example.com » le serait. Vous devez ajouter une nouvelle entrée pour chacun de vos serveurs RADIUS. Vous pouvez également utiliser un caractère générique pour le nom d’hôte. Par exemple, *.example.com permet d’approuver tous les serveurs RADIUS du domaine example.com.

Si vous avez précédemment activé les historiques EAPOL, vous pouvez désactiver la journalisation avec la commande suivante :

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Si vous n’êtes pas sûr que les paramètres de sécurité sont correctement configurés, consultez /var/log/system.log. Ouvrez system.log dans Console et filtrez sur « eapolclient » pour voir tous les messages associés au processus eapolclient. Voici un exemple d’erreur de paramètres de sécurité :

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): server certificate not trusted status 3 0