Varmenteen pyytäminen Microsoft-varmentajalta

Tässä artikkelissa kerrotaan, miten voit pyytää varmenteen käyttämällä DCE/RPC:tä ja Active Directory -varmenneprofiilin tietosisältöä.

OS X Mountain Lionissa ja sitä uudemmissa käyttöjärjestelmäversioissa voit käyttää DCE/RPC-protokollaa. DCE/RPC:tä käytettäessä ei tarvita verkkoyhteensopivaa varmentajaa (CA). DCE/RPC tarjoaa lisäksi enemmän joustavuutta myöntämisessä käytetyn varmennepohjan valintaan.

OS X Mountain Lion ja sitä uudemmat käyttöjärjestelmäversiot tukevat täysin Active Directory -varmenneprofiileja Profiilinhallinnan verkkokäyttöliittymässä. Tietokoneiden tai käyttäjien AD-varmenneprofiilit voidaan ottaa käyttöön asiakaslaitteissa joko automaattisesti tai manuaalisesti lataamalla.

Lue lisätietoja profiiliin perustuvan varmenteen uusimisen käyttämisestä macOS:ssä.

Verkon ja järjestelmän vaatimukset

kelvollinen AD-domain

toimiva Microsoft AD Certificate Services -varmentaja

AD:hen sidottu asiakasjärjestelmä, jossa on OS X Mountain Lion tai uudempi.

Profiilin käyttöönotto

OS X Mountain Lion ja sitä uudemmat käyttöjärjestelmäversiot tukevat asetusprofiileja. Monet järjestelmä- ja tiliasetukset voi määrittää profiileilla.

Profiilien toimittamiseen macOS-asiakkaisiin on eri menetelmiä. Ensisijainen toimitusmenetelmä on macOS Server Profile Manager. OS X Mountain Lionissa tai sitä uudemmissa käyttöjärjestelmäversioissa voit käyttää myös joitakin muita menetelmiä. Voit kaksoisklikata .mobileconfig-tiedostoa Finderissa tai käyttää muun valmistajan Mobile Device Management (MDM) -palvelinta.

Tietosisällön tiedot

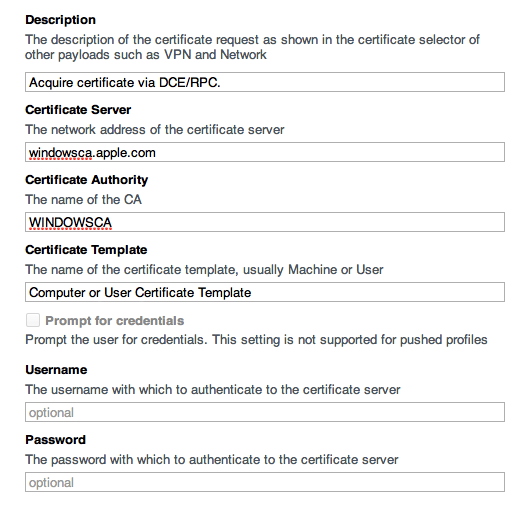

AD-varmenteen tietosisällön määrittämiseen käytettävän Profiilinhallinnan käyttöliittymässä on seuraavat kentät.

Description (Kuvaus): kirjoita lyhyt kuvaus profiilin tietosisällöstä.

Certificate Server (Varmennepalvelin): anna varmentajan absoluuttinen palvelinnimi. Älä lisää isäntänimen eteen http://-etuliitettä.

Certificate Authority (Varmentaja): anna varmentajan lyhyt nimi. Voit selvittää tämän arvon AD-merkinnän CN:stä: CN=, CN=varmentajat, CN=julkiset avainpalvelut, CN=palvelut, CN=määritykset,

Certificate Template (Varmennepohja): anna varmennepohja, jota haluat käyttää ympäristössäsi. Käyttäjävarmenteen oletusarvo on ”User” (Käyttäjä). Tietokonevarmenteen oletusarvo on ”Machine” (Kone).

Certificate Expiration Notification Threshold (Varmenteen vanhentumisen ilmoituskynnys): Tämä on kokonaislukuarvo, joka määrittää, kuinka monta päivää ennen varmenteen vanhentumista macOS näyttää vanhentumisilmoituksen. Arvon on oltava suurempi kuin 14, mutta pienempi kuin varmenteen enimmäiskäyttöaika päivinä.

RSA Key Size (RSA-avaimen koko): Tämä on varmenteen allekirjoituspyynnön (CSR) allekirjoittamiseen käytettävän yksityisen avaimen kokoa ilmaiseva kokonaislukuarvo. Mahdollisia arvoja ovat 1024, 2048, 4096 ja niin edelleen. Valittu malli, joka on määritetty CA:ssa, helpottaa käytettävän avaimen kokoarvon valintaa.

Prompt for credentials (Pyydä tunnistetietoja): jos kyse on tietokonevarmenteesta, jätä tämä valinta huomiotta. Käyttäjävarmenteissa tämä asetus pätee vain silloin, jos profiilin toimittamistavaksi on valittu manuaalinen lataaminen. Tällöin käyttäjältä pyydetään tunnistetietoja, kun profiili asennetaan.

Username (Käyttäjätunnus): jos kyse on tietokonevarmenteesta, jätä tämä kenttä huomiotta. Jos kyseessä on käyttäjävarmenne, kenttä on valinnainen. Voit antaa AD-käyttäjätunnuksen pyydetyn varmenteen pohjaksi.

Password (Salasana): jos kyse on tietokonevarmenteesta, jätä tämä kenttä huomiotta. Jos kyseessä on käyttäjävarmenne, voit halutessasi antaa AD-käyttäjätunnukseen liittyvän salasanan.

Tietokonevarmenteen pyytäminen

Varmista, että käytössä on AD:hen sidottu macOS Server, jossa Profiilinhallinta-palvelu on käytössä laitehallintaa varten.

Tuetut AD-varmenneprofiiliyhdistelmät

vain tietokone-/konevarmenne automaattisesti toimitettuna OS X Mountain Lion -asiakkaaseen tai sitä uudempaan

verkkoprofiiliin integroitu varmenne EAP-TLS 802.1x -todennusta varten

VPN-profiiliin integroitu varmenne konepohjaista varmenteen todentamista varten

varmenne, joka on integroitu sekä verkko-/EAP-TLS- että VPN-profiileihin

Profiilinhallinnan tietosisällön käyttöönotto

Sido OS X Mountain Lionia tai sitä uudempaa käyttöjärjestelmäversiota käyttävä asiakas AD:hen. Tämä voidaan tehdä profiilin avulla tai käyttämällä graafista käyttöliittymää tai komentoriviä asiakkaassa.

Asenna myöntävän varmentajan tai muun varmentajan varmenne asiakkaaseen, jotta siinä on täydellinen luottamusketju. Tämä asennus voidaan suorittaa myös profiilin avulla.

Valitse, toimitetaanko AD-varmenneprofiili laitteelle tai laiteryhmäprofiilille käyttämällä automaattista push-palvelua vai manuaalista latausta.

Jos valitset automaattisen push-palvelun, rekisteröi asiakas macOS Serverin Profiilinhallinnan laitehallinnassa.

Määritä AD-varmenteen tietosisältö rekisteröidylle laitteelle tai laiteryhmälle. Lue tietosisältökenttien kuvaukset edellä olevasta Tietosisällön tiedot -kohdasta.

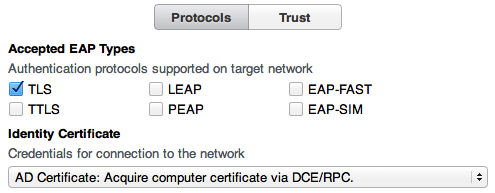

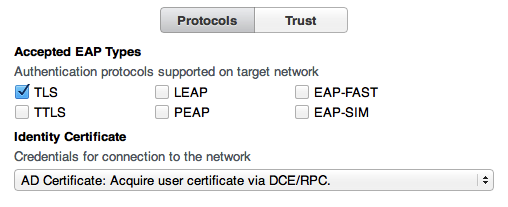

Voit määrittää verkkotietosisällön saman laite- tai laiteryhmäprofiilin langalliselle tai langattomalle TLS:lle. Valitse määritetty AD-varmenteen tietosisältö tunnistetiedoksi. Tietosisältö voidaan määrittää joko Wi-Fille tai Ethernetille.

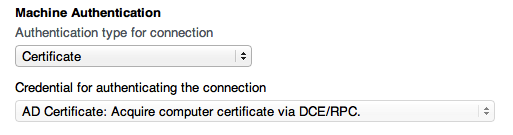

Määritä IPSec (Cisco) VPN-profiili laitteen tai laiteryhmän kautta. Valitse määritetty AD-varmenteen tietosisältö tunnistetiedoksi.

Varmennepohjaista konetodennusta tuetaan vain IPSec (Cisco) VPN-tunneleiden osalta. Muut VPN-tyypit edellyttävät muita todentamismenetelmiä.

Käyttäjätunnuskenttä voidaan täyttää paikanvaraajamerkkijonolla.

Tallenna profiili. Automaattista push-palvelua käytettäessä profiili otetaan käyttöön rekisteröidyssä tietokoneessa verkon kautta. AD-varmenne käyttää tietokoneen AD-tunnistetietoja varmenteen allekirjoituspyynnön täyttämiseen.

Jos käytät manuaalista latausta, muodosta asiakkaasta yhteys Profiilinhallinnan käyttäjäportaaliin.

Asenna käytettävissä oleva laite- tai laiteryhmäprofiili.

Varmista, että uusi yksityinen avain ja varmenne ovat nyt asiakkaan Järjestelmä-avainnipussa.

Laiteprofiili, johon on yhdistetty varmenne-, hakemisto-, AD-varmenne-, verkko (TLS)- ja VPN-tietosisältöjä, voidaan ottaa käyttöön. Asiakas käsittelee tietosisällöt asianmukaisessa järjestyksessä, jotta tietosisältötoiminnot onnistuvat.

Käyttäjävarmenteen pyytäminen

Varmista, että käytössä on AD:hen sidottu macOS Server, jossa Profiilinhallinta-palvelu on käytössä laitehallintaa varten.

Tuetut AD-varmenneprofiiliyhdistelmät

vain käyttäjävarmenne automaattisesti toimitettuna OS X Mountain Lionia tai sitä uudempaa käyttöjärjestelmäversiota käyttäviin asiakkaisiin

verkkoprofiiliin integroitu varmenne EAP-TLS 802.1x -todennusta varten

Profiilinhallinnan tietosisällön käyttöönotto

Sido asiakas AD:hen. Tämä voidaan tehdä profiilin avulla tai käyttämällä graafista käyttöliittymää tai komentoriviä asiakkaassa.

Ota liikkuvan AD-tilin luominen käyttöön asiakkaassa käyttöympäristön käytännön mukaisesti. Tämä toiminto voidaan ottaa käyttöön profiilin (Mobility) avulla tai käyttämällä graafista käyttöliittymää tai komentoriviä asiakkaassa:

sudo dsconfigad -mobile enableAsenna myöntävän varmentajan tai muun varmentajan varmenne asiakkaaseen, jotta siinä on täydellinen luottamusketju. Tämä asennus voidaan suorittaa myös profiilin avulla.

Valitse, toimitetaanko AD-varmenneprofiili AD-käyttäjä- tai -käyttäjäryhmäprofiilille käyttämällä automaattista push-palvelua vai manuaalista latausta. Käyttäjälle tai ryhmälle täytyy antaa Profiilinhallinta-palvelun käyttöoikeus.

Jos valitset automaattisen push-palvelun, rekisteröi asiakas macOS Serverin Profiilinhallinnan laitehallinnassa. Liitä asiakastietokone edellä mainittuun AD-käyttäjään.

Määritä AD-varmennetietosisältö samalle AD-käyttäjä- tai ryhmäprofiilille. Lue tietosisältökenttien kuvaukset edellä olevasta Tietosisällön tiedot ‑kohdasta.

Voit määrittää verkkotietosisällön saman käyttäjä- tai ryhmäprofiilin langalliselle tai langattomalle TLS:lle. Valitse määritetty AD-varmenteen tietosisältö tunnistetiedoksi. Tietosisältö voidaan määrittää joko Wi-Fille tai Ethernetille.

Kirjaudu asiakkaaseen sillä AD-käyttäjätilillä, jolla on Profiilinhallintapalvelun käyttöoikeus. Automaattista push-palvelua käytettäessä kirjautuminen asiakastietokoneeseen AD-käyttäjätilillä tuottaa tarvittavan Kerberos-todentamisen lippuja myöntävän lipun (TGT). TGT toimii pyydetyn käyttäjävarmenteen identiteettipohjana.

Jos käytät manuaalista latausta, muodosta yhteys Profiilinhallinnan käyttäjäportaaliin.

Asenna käytettävissä oleva käyttäjä- tai ryhmäprofiili.

Anna pyydettäessä käyttäjätunnus ja salasana.

Avaa Avainnipun käyttö. Varmista, että kirjautumisavainnippu sisältää Microsoft-varmentajan myöntämän yksityisen avaimen ja käyttäjävarmenteen.

Käyttäjäprofiili, johon on yhdistetty varmenne-, AD-varmenne- ja verkkosisältöjä, voidaan ottaa käyttöön. OS X Mountain Lionia ja sitä uudempia käyttöjärjestelmäversioita käyttävät asiakkaat käsittelevät tietosisällöt asianmukaisessa järjestyksessä, jotta tietosisältötoiminnot onnistuvat.

Tiedot tuotteista, jotka eivät ole Applen valmistamia, sekä tiedot itsenäisistä verkkosivustoista, jotka eivät ole Applen hallinnoimia tai testaamia, eivät sisällä suosituksia. Apple ei vastaa muiden valmistajien verkkosivustojen tai tuotteiden valikoimasta, toimivuudesta tai käytöstä. Apple ei takaa muiden valmistajien verkkosivustojen tarkkuutta tai luotettavuutta. Saat lisätietoja ottamalla yhteyttä myyjään.