OS X Server: Cómo configurar la confianza en el servidor RADIUS en los perfiles de configuración cuando usas TLS, TTLS o PEAP

En este artículo, se explica cómo configurar correctamente la confianza cuando usas perfiles de configuración.

En OS X, los perfiles de configuración se usan para configurar la incorporación de un cliente a redes 802.1x protegidas. Si en el perfil de configuración no se configura correctamente la confianza en los servidores RADIUS para los tipos EAP que establecen un túnel seguro (TLS, TTLS, PEAP), es posible que tengas uno de los siguientes problemas:

Incapacidad para conectarte automáticamente

Falla de autenticación

El roaming a nuevos puntos de acceso no funciona

Para poder configurar la confianza correctamente, debes saber qué certificados presenta el servidor RADIUS durante la autenticación. Si ya tienes estos certificados, ve al paso 13.

En los registros de EAPOL, se muestran los certificados que presentó el servidor RADIUS. Para activar los registros de EAPOL en Mac OS X, usa el siguiente comando en Terminal:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Después de activar los registros de EAPOL, conéctate a la red 802.1x protegida de forma manual. Se te pedirá que confíes en el certificado del servidor RADIUS. Confía en el certificado para completar la autenticación.

Ubica los registros de EAPOL.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

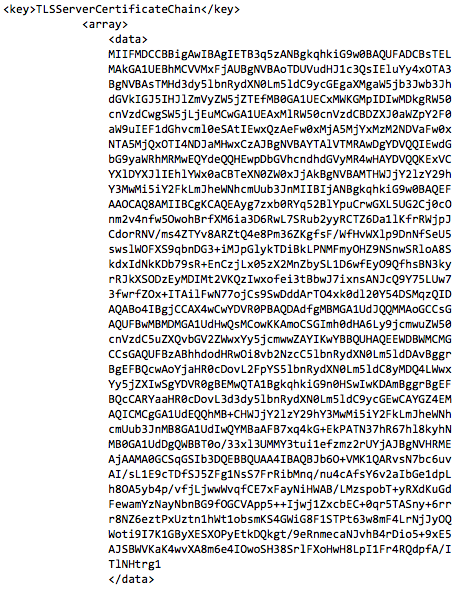

Abre el registro eapolclient.enX.log en Consola y busca una clave llamada TLSServerCertificateChain. Debe tener este aspecto:

El bloque de texto entre y es un certificado. Copia el bloque de texto y pégalo en un editor de texto. Asegúrate de que el editor de texto esté configurado para guardar archivos de texto sin formato.

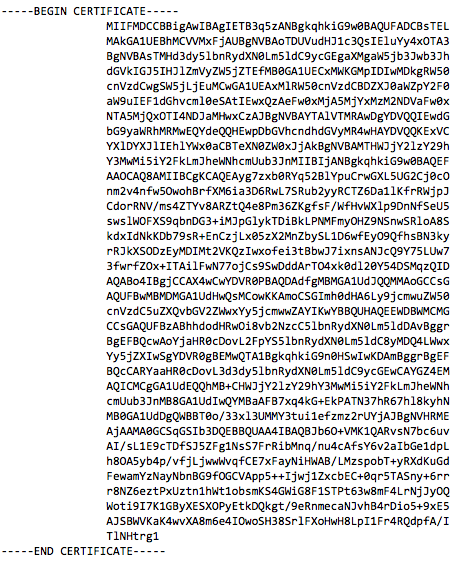

Agrega un encabezado de

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Guarda el archivo con la extensión .pem.

Abre la app Acceso a Llaveros en la carpeta Utilidades.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Puedes arrastrar el archivo .pem que creaste al llavero nuevo o ir a Archivo > Importar elementos y seleccionar el archivo .pem que creaste. Importa el archivo al llavero que desees.

Repite los pasos anteriores para cada certificado de la serie TSLCertificateChain. Es probable que tengas más de un certificado.

Inspecciona cada certificado importado para conocer su contenido. El requisito mínimo es tener un certificado raíz y un certificado de servidor RADIUS. También puedes tener un certificado intermedio. Debes cargar todos los certificados raíz e intermedios presentados por el servidor RADIUS en la carga útil de Certificados de tu perfil de configuración. Si incluyes los nombres del servidor RADIUS en la sección de Nombres de los certificados del servidor de confianza de la carga útil de Red, la inclusión de los certificados del servidor RADIUS es opcional. De lo contrario, también debes incluir los certificados del servidor RADIUS en el perfil.

Cuando sepas qué certificados presenta el servidor RADIUS, puedes exportarlos como archivos .cer desde el Llavero y agregarlos al perfil de configuración. Agrega cada certificado raíz e intermedio a la carga útil de Certificados en tu perfil de configuración. También puedes agregar los certificados del servidor RADIUS si corresponde.

En la carga útil de Red, busca la sección Confianza e indica que los certificados que acabas de agregar son confiables. Asegúrate de no marcar otros certificados en la carga útil Certificados como confiables porque fallará la autenticación. Solo debes marcar como confiables los certificados que efectivamente presentó tu servidor RADIUS.

A continuación, agrega los nombres de los servidores RADIUS a la sección Nombres de los certificados del servidor de confianza. Debes usar exactamente el mismo nombre (incluidas las mayúsculas y las minúsculas) que aparece como el nombre común del certificado del servidor RADIUS. Por ejemplo, si el nombre común del certificado de tu servidor RADIUS es TEST.example.com, las mayúsculas y las minúsculas que se usan en el certificado deben coincidir. El valor “test.example.com” no sería válido, pero sí lo sería “TEST.example.com”. Debes agregar una nueva entrada para cada servidor RADIUS. También puedes usar un comodín para el nombre de host. Por ejemplo, *.example.com haría que todos los servidores RADIUS con el dominio example.com sean confiables.

Si previamente activaste los registros de EAPOL, puedes desactivarlos con el siguiente comando:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Si tienes dudas respecto de si la confianza se configuró correctamente, puedes comprobar /var/log/system.log. Abre system.log en la Consola y filtra por “eapolclient” para ver todos los mensajes relacionados con el proceso de eapolclient. Este es el aspecto de un error de confianza típico:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): server certificate not trusted status 3 0