Vyžádání certifikátu od certifikační autority Microsoft

Přečtěte si, jak použít DCE/RPC a datovou část profilového certifikátu Active Directory k vyžádání certifikátu.

V systému OS X Mountain Lion a novějším můžete použít protokol DCE/RPC. Při použití DCE/RPC nepotřebujete certifikační autoritu (CA) s webovým rozhraním. DCE/RPC také poskytuje větší flexibilitu při výběru šablony, podle které se certifikát vytváří.

OS X Mountain Lion a novější podporují profily certifikátů Active Directory (AD) prostřednictvím webového rozhraní Profile Manager. Profilové certifikáty AD počítače nebo uživatele můžete do klientských zařízení nasadit automaticky, nebo ručním stažením.

Přečtěte si více o obnovování profilových certifikátů v macOS.

Požadavky na systém a na síť

Platná doména služby AD

Funkční certifikační autorita Microsoft AD Certificate Services

Klientský systém s OS X Mountain Lionem a novějším s vazbou na AD

Nasazení profilu

OS X Mountain Lion a novější podporuje konfigurační profily. Profily můžete použít k definování mnoha nastavení systému a účtu.

Profily můžete klientům se systémem macOS doručit několika způsoby. Hlavní metodou doručování je Profile Manager v rámci macOS Serveru. V OS X Mountain Lionu nebo novějším můžete použít některé další metody. Můžete dvakrát kliknout na soubor .mobileconfig ve Finderu nebo použít řešení MDM (Mobile Device Management) jiného výrobce.

Podrobnosti o datové části

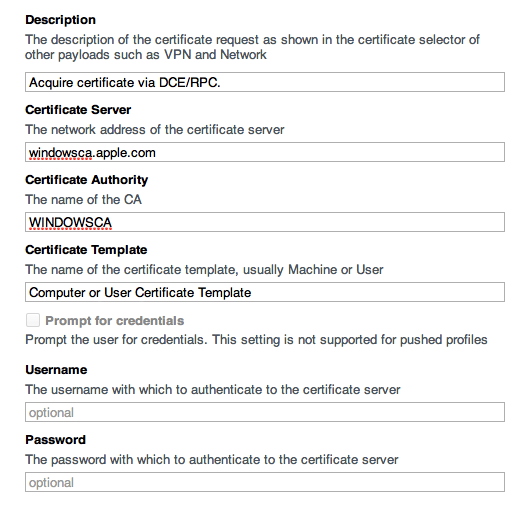

Rozhraní Profile Manageru, pomocí kterého můžete definovat datovou část AD certifikátu, obsahuje následující pole.

Description (Popis): Zadejte stručný popis datové části profilu.

Certificate Server (Certifikační server): Zadejte plně kvalifikovaný název hostitele vaší certifikační autority. Nepište před název hostitele „http://“.

Certificate Authority (Certifikační autorita): Zadejte zkrácený název vaší certifikační autority. Tuto hodnotu můžete určit z údaje CN záznamu ve službě Active Directory: CN=, CN=Certification Authorities, CN=Public Key Services, CN=Services, CN=Configuration,

Certificate template (Šablona certifikátu): Zadejte šablonu certifikátu, kterou chcete ve vašem prostředí použít. Výchozí hodnota certifikátu uživatele je User (Uživatel). Výchozí hodnota certifikátu počítače je Machine (Počítač).

Certificate Expiration Notification Threshold (Práh oznámení o vypršení certifikátu): Celočíselná hodnota určující počet dnů pro zobrazení varování před vypršením certifikátu v systému macOS. Hodnota musí být větší než 14 a menší než maximální doba životnosti certifikátu ve dnech.

RSA Key Size (Délka klíče RSA): Celočíselná hodnota délky soukromého klíče, který podepisuje žádost o podepsání certifikátu (CSR). Možné hodnoty jsou 1024, 2048, 4096 atd. Délku klíče vám pomůže nastavit zvolená šablona, která je definovaná ve vaší certifikační autoritě.

Prompt for credentials (Výzva k zadání přihlašovacích údajů): Pro počítačové certifikáty toto pole ignorujte. Pro certifikáty uživatele použijte toto pole jen v případě, že k doručení profilu zvolíte ruční stažení. Jakmile bude profil nainstalován, uživateli se zobrazí výzva k zadání přihlašovacích údajů.

User name (Uživatelské jméno): Pro počítačové certifikáty toto pole ignorujte. Pro certifikáty uživatele je nepovinné. Můžete zadat uživatelské jméno ve službě AD, které se použije jako základ pro požadovaný certifikát.

Password (Heslo): Pro počítačové certifikáty toto pole ignorujte. Pro certifikáty uživatele zadejte heslo spojené s uživatelským jménem AD, pokud jste ho zadali.

Vyžádání certifikátu pro počítač

Zkontrolujte, že používáte macOS Server se službou Profile Manager podporující řešení pro správu zařízení (MDM) a svázanou se službou AD.

Použijte podporovanou kombinaci profilů certifikátu AD

Pouze certifikát počítače/zařízení, automatické doručení do klienta s OS X Mountain Lionem nebo novějším

Certifikát integrovaný do profilu Network (Síť) pro ověřování EAP-TLS 802.1x

Certifikát integrovaný do profilu VPN pro ověřování certifikátu podle počítače

Certifikát integrovaný do profilů Network/EAP-TLS i VPN

Nasazení datové části služby Profile Manager

Vytvořte vazbu klienta s OS X Mountain Lionem a novějším na službu AD. Můžete použít profil, grafické rozhraní na klientovi nebo rozhraní příkazového řádku na klientovi.

Nainstalujte certifikát vydávající nebo jiné certifikační autority na klienta, aby měl kompletní řetězec důvěryhodnosti. Tuto instalaci můžete provést pomocí profilu.

Určete, jestli se profil certifikátu AD bude pro profil zařízení nebo skupiny zařízení doručovat prostřednictvím automatického přenosu nebo ručního stažení.

V případě automatického přenosu zaregistrujte klienta prostřednictvím řešení Device Management (Správa zařízení) služby Profile Manager (Správce profilů) v macOS Serveru.

Definujte datovou část certifikátu AD pro zaregistrované zařízení nebo skupinu zařízení. Popisy polí datové části najdete výše v oddílu „Podrobnosti o datové části“ výše.

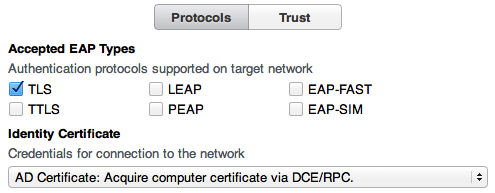

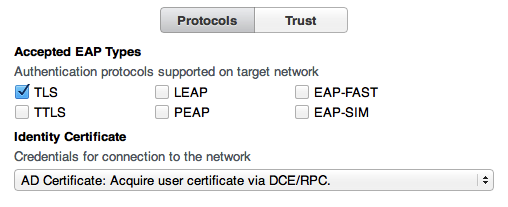

Můžete nadefinovat datovou část sítě pro protokol TLS kabelového nebo bezdrátového připojení pro stejné zařízení nebo skupinu zařízení. Jako přihlašovací údaje vyberte nakonfigurovanou datovou část certifikátu AD. Datovou část je možné definovat buď pro Wi-Fi, nebo pro Ethernet.

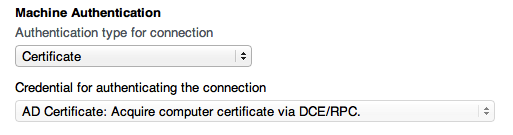

Nadefinujte profil IPSec (Cisco) VPN prostřednictvím zařízení nebo skupiny zařízení. Jako přihlašovací údaje vyberte nakonfigurovanou datovou část certifikátu AD.

Ověřování počítače na základě certifikátu je podporováno jenom pro tunely IPSec VPN. Ostatní typy VPN vyžadují jiné metody ověřování.

Pole s názvem účtu může být vyplněno zástupným řetězcem.

Profil uložte. V případě automatického přenosu se profil do zaregistrovaného počítače nasadí přes síť. Certifikát AD k vyplnění žádosti o podepsání certifikátu použije přihlašovací údaje služby AD daného počítače.

V případě ručního stažení se připojte z klienta k uživatelskému portálu služby Profile Manager.

Nainstalujte dostupný profil zařízení nebo skupiny zařízení.

Ověřte, že je teď nový soukromý klíč a certifikát uložený v klientovi ve svazku klíčů systému.

Můžete nasadit profil zařízení kombinující datové části certifikátu, adresáře, certifikátu AD, sítě (TLS) a VPN. Klient jednotlivé datové části zpracuje ve správném pořadí, aby se jejich akce úspěšně provedly.

Vyžádání certifikátu pro uživatele

Zkontrolujte, že používáte macOS Server se službou Profile Manager podporující řešení pro správu zařízení (MDM) a svázanou se službou AD.

Použijte podporovanou kombinaci profilů certifikátu AD

Jenom certifikát uživatele, automaticky doručený do klientů s OS X Mountain Lionem a novějším

Certifikát integrovaný do profilu Network (Síť) pro ověřování EAP-TLS 802.1x

Nasazení datové části služby Profile Manager

Vytvořte vazbu klienta na službu AD. Můžete použít profil, grafické rozhraní na klientovi nebo rozhraní příkazového řádku na klientovi.

Podle zásad vašeho prostředí zapněte vytváření mobilních účtů ve službě AD. Tuto funkci můžete povolit pomocí profilu (Mobility), grafického uživatelského rozhraní klienta nebo příkazového řádku klienta jako v následujícím příkladu

sudo dsconfigad -mobile enableNainstalujte certifikát vydávající nebo jiné certifikační autority na klienta, aby měl kompletní řetězec důvěryhodnosti. Tuto instalaci můžete provést pomocí profilu.

Určete, jestli se profil certifikátu AD bude pro profil uživatele nebo skupiny uživatelů AD doručovat prostřednictvím automatického přenosu nebo ručního stažení. Službě Profile Manager musíte povolit přístup k uživateli nebo skupině.

V případě automatického přenosu zaregistrujte klienta prostřednictvím řešení Device Management (Správa zařízení) služby Profile Manager (Správce profilů) v macOS Serveru. Klientský počítač přiřaďte k výše zmíněnému uživateli služby AD.

Definujte datovou část certifikátu AD pro stejného uživatele nebo skupinu uživatelů AD. Popisy polí datové části najdete v oddílu Podrobnosti o datové části.

Můžete nadefinovat datovou část sítě pro protokol TLS kabelového nebo bezdrátového připojení pro stejného uživatele nebo skupinu uživatelů AD. Jako přihlašovací údaje vyberte nakonfigurovanou datovou část certifikátu AD. Datovou část je možné definovat buď pro Wi-Fi, nebo pro Ethernet.

Přihlaste se ke klientovi pod uživatelským účtem služby Active Directory s přístupem ke službě Profile Manager. V případě automatického doručování vám přihlášení zajistí potřebný lístek Ticket Granting Ticket (TGT) protokolu Kerberos. Soubor TGT slouží jako šablona identity pro požadovaný certifikát uživatele.

V případě ručního stažení se připojte k uživatelskému portálu služby Profile Manager.

Nainstalujte dostupný profil uživatele nebo skupiny uživatelů.

Pokud k tomu budete vyzváni, zadejte uživatelské jméno a heslo.

Otevřete Klíčenku. Ověřte, že svazek klíčů „přihlášení“ obsahuje soukromý klíč a uživatelský certifikát vydaný certifikační autoritou společnosti Microsoft.

Můžete nasadit uživatelský profil kombinující datové části certifikátu, certifikátu AD a sítě (TLS). Klienti s OS X Mountain Lionem a novějším jednotlivé datové části zpracují ve správném pořadí, aby bylo zajištěno úspěšné provedení jejich akcí.

Informace o produktech, které nevyrábí Apple, a o nezávislých webech, které Apple nemá pod kontrolou a netestuje je, jsou poskytovány bez doporučení nebo záruky za jejich obsah. Apple v souvislosti s výběrem, výkonem nebo použitím webů nebo produktů třetích stran nepřebírá žádnou odpovědnost. Apple nijak nezaručuje přesnost nebo spolehlivost webů třetích stran. Další informace vám poskytne příslušný výrobce.