OS X Server: Jak v konfiguračních profilech při používání TLS, TTLS nebo PEAP správně nastavit důvěryhodnost RADIUS serverů

Tento článek vysvětluje, jak při používání konfiguračních profilů správně určit nastavení důvěry.

V OS X slouží konfigurační profily k nastavení toho, jak se klienti připojují k sítím chráněným protokolem 802.1x. Pokud v konfiguračním profilu není u těch typů ověřování EAP, které vytvářejí zabezpečený tunel (TLS, TTLS, PEAP), správně nastavená důvěra pro RADIUS servery, můžete narazit na tyto problémy:

Nemožnost automaticky se připojovat

Neúspěšné ověřování

Roaming na nový přístupový bod nefunguje

Abyste mohli správně nastavit důvěřování, budete muset vědět, které certifikáty RADIUS server během ověřování používá. Pokud už tyto certifikáty máte, přejděte na bod 13.

Certifikáty nabízené RADIUS serverem jsou uvedeny v protokolech EAPOL. Protokoly EAPOL můžete v Mac OS X zapnout pomocí tohoto příkazu Terminálu:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int -1Po zapnutí protokolů EAPOL se ručně připojte k síti chráněné standardem 802.1x. Měl by se zobrazit dotaz, zda chcete důvěřovat certifikátu RADIUS serveru. Povolte důvěřování a počkejte, než se ověřování dokončí.

Najděte protokoly EAPOL.

- In OS X Lion and Mountain Lion, these logs can be found in /var/log/. The log will be called eapolclient.en0.log or eapolclient.en1.log.

- In OS X Mavericks, these logs can be found in /Library/Logs/CrashReporter/com.apple.networking.eapol.XXXXXXXX .

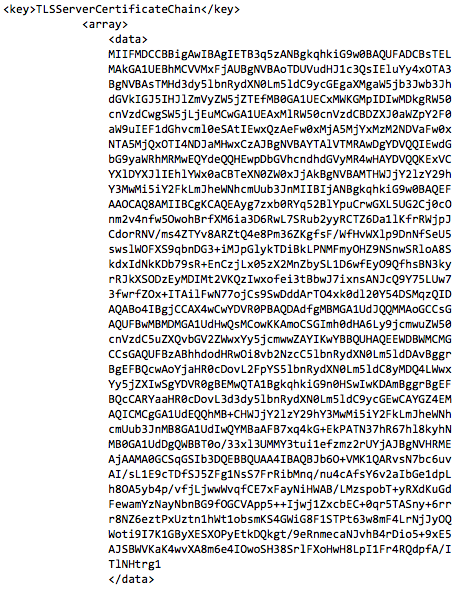

Otevřete protokol eapolclient.enX.log v konzoli a najděte klíč s názvem TLSServerCertificateChain. Mělo by to vypadat takhle:

Úsek textu mezi a je certifikát. Tento úsek zkopírujte a vložte ho do textového editoru. Přesvědčte se, že v textovém editoru máte nastavené ukládání prostých textových souborů.

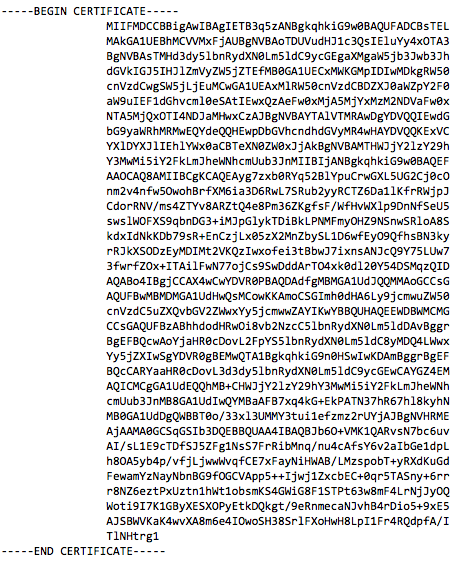

Přidejte záhlaví

-----BEGIN CERTIFICATE-----and a footer of-----END CERTIFICATE-----. It should look like this:

Uložte soubor s příponou .pem.

Ve složce Utility otevřete aplikaci Klíčenka.

Note: It may be helpful to create a new keychain so that you can easily find the certificate you import in the next step.

Soubor .pem, který jste před chvílí vytvořili, buď do nového svazku klíčů přetáhněte, nebo vyberte Soubor > Importovat položky a soubor .pem vyberte. Importujte soubor do požadovaného svazku klíčů.

Výše uvedené kroky opakujte s každým certifikátem uvedeným v poli TLSCertificateChain. Takových certifikátů máte pravděpodobně víc.

Každý importovaný certifikát si prohlédněte, abyste věděli, co v něm je. Minimálně byste měli mít jeden kořenový certifikát a jeden certifikát RADIUS serveru. Možná budete mít také zprostředkující certifikát. Všechny kořenové a zprostředkující certifikáty nabízené RADIUS serverem musíte uvést v datové části Certificates (Certifikáty) ve svém konfiguračním profilu. Pokud máte v části Trusted Server Certificate Names (Názvy důvěryhodných serverových certifikátů) datové části Network (Síť) uvedené názvy RADIUS serveru, pak v profilu certifikáty RADIUS serveru uvádět nemusíte. Pokud ne, tak v profilu uveďte i certifikáty RADIUS serveru.

Až budete vědět, které certifikáty RADIUS server nabízí, exportujte je z Klíčenky jako soubory .cer a přidejte je do konfiguračního profilu. Všechny kořenové a zprostředkující certifikáty přidejte v konfiguračním profilu do datové části Certificates (Certifikáty). Je-li to nutné, můžete sem přidat i certifikáty RADIUS serveru.

V datové části Network (Síť) najděte část Trust (Důvěra) a všechny právě přidané certifikáty označte jako důvěryhodné. Dávejte pozor, abyste jako důvěryhodné neoznačili žádné jiné certifikáty, které můžou být i v datové části Certificates (Certifikáty), protože jinak se ověřování nezdaří. Označte jen ty certifikáty, které váš RADIUS server reálně nabízí.

Pak do části Trusted Server Certificate Names (Názvy důvěryhodných serverových certifikátů) přidejte názvy svých RADIUS serverů. Názvy musíte uvést přesně tak (včetně velikosti písmen), jak se zobrazují v obecném názvu certifikátů RADIUS serveru. Pokud je obecný název vašeho certifikátu RADIUS serveru TEST.priklad.com, musíte ho tady uvést úplně stejně i s velkými písmeny. Hodnota „test.priklad.com“ by tedy nebyla platná, zatímco „TEST.priklad.com“ už ano. Pro každý RADIUS server je třeba přidat nový záznam. V názvu hostitele můžete použít i zástupný znak. Například hodnota *.priklad.com by způsobila, že se bude důvěřovat všem RADIUS serverům v doméně priklad.com.

Pokud máte z dřívějška zapnuté protokoly EAPOL, můžete protokolování vypnout tímto příkazem:

sudo defaults write /Library/Preferences/SystemConfiguration/com.apple.eapolclient LogFlags -int 0

Pokud si nejste jistí, zda máte správně nastavené důvěřování, podívejte se do souboru /var/log/system.log. Otevřete soubor system.log v konzoli a filtrováním textu „eapolclient“ zobrazte všechny zprávy související s procesem eapolclient. Typická chyba důvěřování vypadá takhle:

Mar 31 12:27:14 Macintosh.local eapolclient[5961]: [eapttls_plugin.c:968] eapttls_verify_server(): server certificate not trusted status 3 0